Bezpieczeństwo systemów IT w chmurze

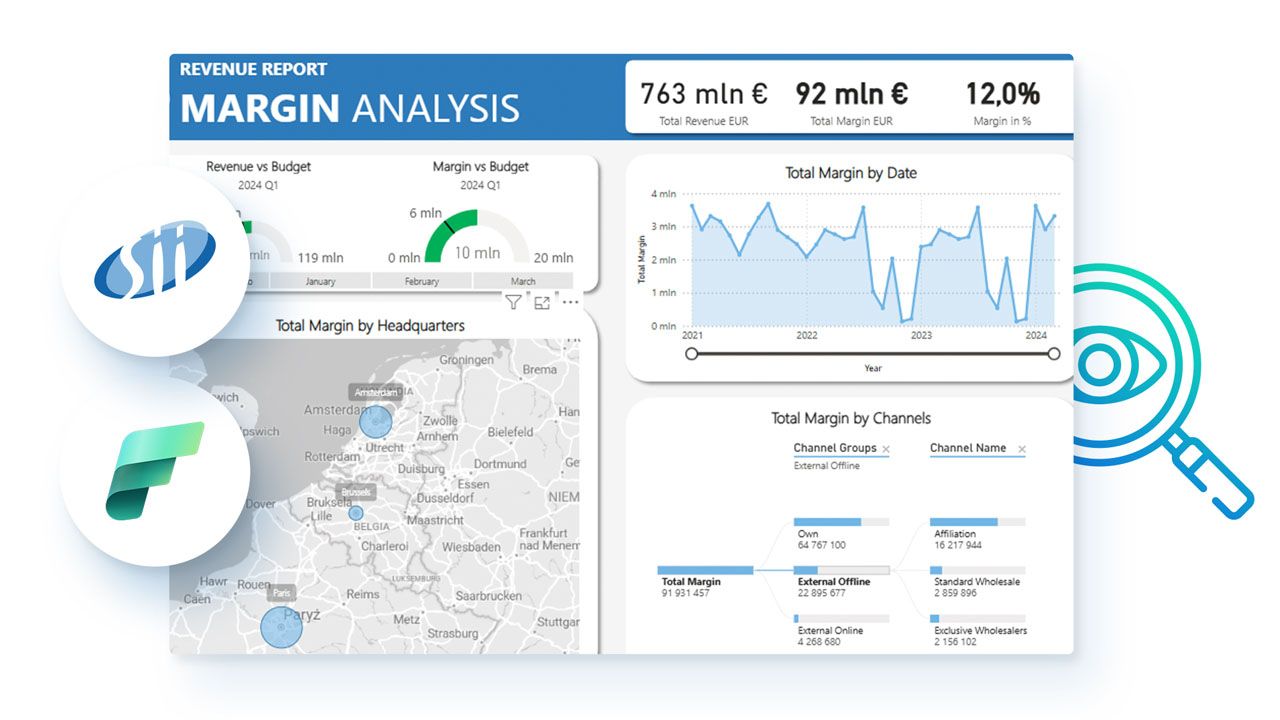

Współczesne firmy coraz więcej procesów związanych bezpośrednio ze swoją działalnością realizują z wykorzystaniem narzędzi cyfrowych – w tym systemów informatycznych np. klasy ERP, CRM czy BI. Cyfryzacja jest podstawowym elementem zwiększania efekty…

Bezpieczeństwo w chmurze czy ochrona on premise?

Czy firmy powinny polegać na rozwiązaniach bezpieczeństwa opartych na chmurze? To i inne pytania nurtują zespoły IT przy zabezpieczaniu systemów, a gąszcz ofert nie ułatwia wyboru. Ale podjęcie właściwej decyzji wcale nie jest takie trudne.

Teoria liczb w służbie kryptografii – jak ochronić swoje hasło przed złamaniem

W minionym roku aż 69% polskich firm odnotowało przynajmniej jeden incydent polegający na naruszeniu bezpieczeństwa swojej sieci[1]. Ponadto skala cyber-zagrożeń rośnie rok do roku, a wiele z nich jest wywołanych niedostatecznie mocnymi hasłami. Dow…

Artykuły / Bezpieczeństwo IT

Czy firmy powinny polegać na rozwiązaniach bezpieczeństwa opartych na chmurze? To i inne pytania nurtują zespoły IT przy zabezpieczaniu systemów, a gąszcz ofert nie ułatwia wyboru. Ale podjęcie właściwej decyzji wcale nie jest takie trudne.

Bring your own device, czyli przynoszenie własnego urządzenia, to określenie trendu funkcjonującego od kilku lat w przedsiębiorstwach. BYOD oznacza, że pracownik wykonuje zadania, korzystając z własnego sprzętu (laptopa, tabletu, telefonu), a nie tak jak dotychczas z urządzeń służbowych. Jeśli polityka firmy nie tyle przyzwala, co promuje standardy BYOD, przedsiębiorstwa mają szanse sporo zaoszczędzić- jednak aby tak się stało, niezbędne jest wdrożenie zasad bezpieczeństwa, które uchronią poufne dane przed wyciekiem.

Sprytne działanie w chmurze polega na zmianie sposobu wdrażania aplikacji biznesowych i zarządzania nimi. Firmy, które nieustannie wprowadzają innowacje i budują zrównoważoną strategię chmury, dają swoim klientom więcej od konkurencji i wyróżniają się na jej tle.

Transformacja cyfrowa kojarzy się przede wszystkim z wdrażaniem nowoczesnych technologii, zwiększaniem efektywności oraz poprawą doświadczeń klientów. Jednak istnieje mniej widoczne, lecz bardzo istotne ryzyko – utrata eksperckiego know-how wraz z odejściem doświadczonych pracowników. Ta nieudokumentowana wiedza operacyjna jest szczególnie kluczowa przy wdrażaniu systemów ERP, których sukces zależy od integracji praktycznej wiedzy i doświadczeń ekspertów. Firmy muszą zatem podejść strategicznie do problemu zarządzania wiedzą, aby uniknąć niepowodzenia wdrożeń ERP i szerzej rozumianej cyfryzacji przedsiębiorstwa.

W świecie biznesu, który nieustannie ewoluuje, strategiczne zarządzanie interakcjami z klientami, znane jako CRM, jest nieodzowne dla przedsiębiorstw na różnych poziomach ich rozwoju. Odkryj, jak ewoluuje filozofia CRM i w jaki sposób innowacje technologiczne transformują tę dziedzinę.

W świecie biznesu, który nieustannie ewoluuje, strategiczne zarządzanie interakcjami z klientami, znane jako CRM, jest nieodzowne dla przedsiębiorstw na różnych poziomach ich rozwoju. Odkryj, jak ewoluuje filozofia CRM i w jaki sposób innowacje technologiczne transformują tę dziedzinę. Aby osiągnąć sukces w biznesie, z całą pewnością potrzebne są świetnej jakości produkty bądź usługi oraz doskonały serwis. Kluczem do uzyskania i utrzymania pozycji lidera rynku jest jednak przede wszystkim tworzenie długofalowych relacji z klientem. Opieramy je na takich wartościach jak zaufanie, wiarygodność i rzetelność. Nowoczesne rozwiązania technologiczne, takie jak system CRM, wychodzą naprzeciw tym wyzwaniom, umożliwiając kompleksowe zarządzanie wszystkimi najważniejszymi aspektami relacji z klientem.

Aby osiągnąć sukces w biznesie, z całą pewnością potrzebne są świetnej jakości produkty bądź usługi oraz doskonały serwis. Kluczem do uzyskania i utrzymania pozycji lidera rynku jest jednak przede wszystkim tworzenie długofalowych relacji z klientem. Opieramy je na takich wartościach jak zaufanie, wiarygodność i rzetelność. Nowoczesne rozwiązania technologiczne, takie jak system CRM, wychodzą naprzeciw tym wyzwaniom, umożliwiając kompleksowe zarządzanie wszystkimi najważniejszymi aspektami relacji z klientem. Wielu przedsiębiorców jest obecnie zainteresowanych wdrożeniem oprogramowania CRM. Zainteresowanie systemami CRM jest spowodowane przede wszystkim wysokim zwrotem z takiej inwestycji, a także podniesieniem poziomu przejrzystości wszystkich procesów biznesowych.

Wielu przedsiębiorców jest obecnie zainteresowanych wdrożeniem oprogramowania CRM. Zainteresowanie systemami CRM jest spowodowane przede wszystkim wysokim zwrotem z takiej inwestycji, a także podniesieniem poziomu przejrzystości wszystkich procesów biznesowych. Sposób prowadzenia działalności gospodarczej dynamicznie się zmienia. Firmy muszą stale dostosowywać się do zmiennych warunków – od oczekiwań klientów, przez sytuację gospodarczą, po czynniki geopolityczne. Ostatnie lata pokazały, że nieprzewidywalność stała się codziennością – pandemia, konflikty zbrojne, kryzysy surowcowe i polityczne wymusiły na organizacjach elastyczność i gotowość do natychmiastowego działania.

Sposób prowadzenia działalności gospodarczej dynamicznie się zmienia. Firmy muszą stale dostosowywać się do zmiennych warunków – od oczekiwań klientów, przez sytuację gospodarczą, po czynniki geopolityczne. Ostatnie lata pokazały, że nieprzewidywalność stała się codziennością – pandemia, konflikty zbrojne, kryzysy surowcowe i polityczne wymusiły na organizacjach elastyczność i gotowość do natychmiastowego działania. Kiedy rok temu Microsoft zaprezentował Azure Synapse Analytics, firma obiecała, że dane i możliwości analityczne będą dostępne dla ludzi – w dowolnym miejscu w organizacji – jednocześnie odciążając wykwalifikowanych pracowników technicznych, aby mogli skupić się na zadaniach o wyższej wartości, niż zarządzanie infrastrukturą danych.

Kiedy rok temu Microsoft zaprezentował Azure Synapse Analytics, firma obiecała, że dane i możliwości analityczne będą dostępne dla ludzi – w dowolnym miejscu w organizacji – jednocześnie odciążając wykwalifikowanych pracowników technicznych, aby mogli skupić się na zadaniach o wyższej wartości, niż zarządzanie infrastrukturą danych.Chmura miała być odpowiedzią na wyzwania sektora finansowego: przestarzałą infrastrukturę, rozproszone dane, rosnące oczekiwania klientów i klientek. Dziś korzysta z niej już 91% instytucji, a mimo to tylko nieliczne mówią o realnych efektach. Zaledwie 12% firm maksymalizuje potencjał chmury – tworzy skalowalne platformy, wdraża GenAI, monetyzuje dane. Reszta? Często grzęźnie w kosztach, integracjach i braku kompetencji. Różnica nie tkwi w technologii, ale w strategii – i to ona może zadecydować o miejscu w sektorze, który właśnie wchodzi w kolejną fazę transformacji.

W jaki sposób platforma B2B może zwiększyć konkurencyjność przedsiębiorstwa? Jakie elementy są szczególnie kluczowe podczas budowania przewagi konkurencyjnej? Znaczenie innowacyjnych rozwiązań w dzisiejszych czasach stale rośnie. Podczas poszukiwań sposobów na usprawnienie komunikacji z klientem, warto przyjrzeć się szczególnie platformom B2B. Indywidualne podejście w zakresie projektowania tych narzędzi jest nowym trendem, którego klienci szukają.

W jaki sposób platforma B2B może zwiększyć konkurencyjność przedsiębiorstwa? Jakie elementy są szczególnie kluczowe podczas budowania przewagi konkurencyjnej? Znaczenie innowacyjnych rozwiązań w dzisiejszych czasach stale rośnie. Podczas poszukiwań sposobów na usprawnienie komunikacji z klientem, warto przyjrzeć się szczególnie platformom B2B. Indywidualne podejście w zakresie projektowania tych narzędzi jest nowym trendem, którego klienci szukają.RAPORT ERP 2025

| RAPORT ERP obejmuje 60 rozwiązań ERP dostępnych na polskim rynku, opisanych przez ponad 565 funkcjonalności. KLIKNIJ I PRZEJDŹ DO RAPORTU |

Partnerzy raportu:

Najnowsze

Ponad połowa cyberataków zaczyna się od błędu człowieka

15 październik 2025

Ponad 2/3 firm w Polsce odnotowała w zeszłym roku co najmniej 1 incydent naruszenia bezpieczeństwa . Według danych Unit 42, zespołu analitycznego Palo Alto Networks, aż 60% ataków rozpoczyna się od działań wymierzonych w pracowników – najczęściej pod postacią phishingu i innych form inżynierii społecznej . To pokazuje, że w systemie ochrony organizacji pracownicy są kluczowym ogniwem – i że firmy muszą nie tylko edukować, ale też konsekwentnie egzekwować zasady cyberhigieny. Warto o tym pamiętać szczególnie teraz, w październiku, gdy obchodzimy Europejski Miesiąc Cyberbezpieczeństwa.

Bezpieczeństwo systemów IT w chmurze

Współczesne firmy coraz więcej procesów związanych bezpośrednio ze swoją działalnością realizują z wykorzystaniem narzędzi cyfrowych – w tym systemów informatycznych np. klasy ERP, CRM czy BI. Cyfryzacja jest podstawowym elementem zwiększania efektywności, a zasadnicza większość przedsiębiorców, zwłaszcza wprost proporcjonalnie do skali firmy, wskaże, że przy niedziałających systemach IT nie są w stanie skutecznie pracować.

Współczesne firmy coraz więcej procesów związanych bezpośrednio ze swoją działalnością realizują z wykorzystaniem narzędzi cyfrowych – w tym systemów informatycznych np. klasy ERP, CRM czy BI. Cyfryzacja jest podstawowym elementem zwiększania efektywności, a zasadnicza większość przedsiębiorców, zwłaszcza wprost proporcjonalnie do skali firmy, wskaże, że przy niedziałających systemach IT nie są w stanie skutecznie pracować.

02 kwiecień 2025

Współczesne firmy coraz więcej procesów związanych bezpośrednio ze swoją działalnością realizują z wykorzystaniem narzędzi cyfrowych – w tym systemów informatycznych np. klasy ERP, CRM czy BI. Cyfryzacja jest podstawowym elementem zwiększania efektywności, a zasadnicza większość przedsiębiorców, zwłaszcza wprost proporcjonalnie do skali firmy, wskaże, że przy niedziałających systemach IT nie są w stanie skutecznie pracować.

Współczesne firmy coraz więcej procesów związanych bezpośrednio ze swoją działalnością realizują z wykorzystaniem narzędzi cyfrowych – w tym systemów informatycznych np. klasy ERP, CRM czy BI. Cyfryzacja jest podstawowym elementem zwiększania efektywności, a zasadnicza większość przedsiębiorców, zwłaszcza wprost proporcjonalnie do skali firmy, wskaże, że przy niedziałających systemach IT nie są w stanie skutecznie pracować.

Bezpieczeństwo w chmurze czy ochrona on premise?

12 czerwiec 2023

Czy firmy powinny polegać na rozwiązaniach bezpieczeństwa opartych na chmurze? To i inne pytania nurtują zespoły IT przy zabezpieczaniu systemów, a gąszcz ofert nie ułatwia wyboru. Ale podjęcie właściwej decyzji wcale nie jest takie trudne.

Teoria liczb w służbie kryptografii – jak ochronić swoje hasło przed złamaniem

07 wrzesień 2022

W minionym roku aż 69% polskich firm odnotowało przynajmniej jeden incydent polegający na naruszeniu bezpieczeństwa swojej sieci[1]. Ponadto skala cyber-zagrożeń rośnie rok do roku, a wiele z nich jest wywołanych niedostatecznie mocnymi hasłami. Dowiedz się, dlaczego warto przekonać użytkowników firmowej sieci do wydłużenia swoich haseł, co wzmocni ochronę firmowych zasobów przed cyber-przestępcami.

Włamanie na konto nie zawsze musi mieć miejsce – cyberprzestępcy chętnie sięgają po publiczne dane

22 kwiecień 2021

W czasie pandemii COVID-19 media społecznościowe stały się dla wielu osób kluczowym narzędziem do utrzymywania kontaktu z bliskimi. Korzystanie z popularnych platform może być jednak obarczone pewnym ryzykiem, a cyberprzestępcy wcale nie muszą wykradać danych, bo użytkownicy sami podają im jak na talerzu wiele cennych informacji.

Kowalski na trzech etatach. Jak automatyzacja może zaspokoić rosnące potrzeby pracowników zdalnych.

31 marzec 2021

W marcu minął rok od pierwszego potwierdzonego przypadku zakażenia koronawirusem SARS-CoV-2 w Polsce i wprowadzenia lockdownu gospodarczego i społecznego. Od tego czasu nasze życie zmieniło się nie do poznania. Od dwunastu miesięcy próbujemy łączyć pracę zdalną z obowiązkami domowymi oraz opieką nad dziećmi, gdy szkoły, przedszkola i przestrzenie biurowe są zamknięte. Ponadto, ze względu na brak bezpośredniego kontaktu i odpowiednich narzędzi, nasze zawodowe obowiązki zdecydowanie się zwiększyły.

Internet of things - nieustanny rozwój, czy łatwy cel cyberprzestępców?

21 sierpień 2019

Inteligentne urządzenia, inteligentne domy, inteligentne miasta — jaka jest wizja technologicznej przyszłości? Czy nowo budowane aglomeracje, będą w rzeczywistości działały na podstawie milionów czujników? Tak zakłada poniekąd rozwój internet of things — Internetu Rzeczy. Jednak czy prostym użytkownikom może wyjść to na dobre? O tym poniżej.

DevOps – co biznes chciałby wiedzieć, a o co boi się zapytać?

24 maj 2019

Choć dla niektórych DevOps nadal nie jest zbyt jasnym pojęciem, nie ma wątpliwości, że to metodologia, której biznes powinien się uważniej przyjrzeć. DevOps pozwala eliminować opóźnienia i efektywnie wykorzystywać zasoby IT, co jest niezwykle istotne przy wciąż rosnących oczekiwaniach i wymaganiach nowej, cyfrowej rzeczywistości.

BYOD – szansa, czy niepotrzebne ryzyko?

05 marzec 2019

Bring your own device, czyli przynoszenie własnego urządzenia, to określenie trendu funkcjonującego od kilku lat w przedsiębiorstwach. BYOD oznacza, że pracownik wykonuje zadania, korzystając z własnego sprzętu (laptopa, tabletu, telefonu), a nie tak jak dotychczas z urządzeń służbowych. Jeśli polityka firmy nie tyle przyzwala, co promuje standardy BYOD, przedsiębiorstwa mają szanse sporo zaoszczędzić- jednak aby tak się stało, niezbędne jest wdrożenie zasad bezpieczeństwa, które uchronią poufne dane przed wyciekiem.

5 największych cyberzagrożeń na nadchodzące kilkanaście miesięcy

24 styczeń 2018

Barracuda Networks przedstawia pięć najbardziej prawdopodobnych i najgroźniejszych cyberzagrożeń, o jakich należy wiedzieć, aby uniknąć niebezpieczeństw związanych z poruszaniem się w sieci. Przewidywania te dotyczą nie tylko roku 2018, ale najbliższych kilkunastu miesięcy i stanowią omówienie wybranych, najistotniejszych zagrożeń, wymierzonych w duże instytucje i użytkowników indywidualnych.

2018: Odyseja informatyczna

11 styczeń 2018

Ireneusz Wiśniewski, Dyrektor Zarządzający w F5 Networks o trendach i możliwościach w cyberbezpieczeństwie w 2018 roku.

Wszystko jest ze sobą połączone, a każdy element każdego przedmiotu ma na celu dostarczenie danych dla internetu rzeczy. Życie toczy się głównie z poziomu naszych telefonów. Coraz trudniej jest uchwycić rzeczywistość, niezależnie od tego, czy chodzi o jej rozszerzoną, wirtualną czy prawdziwą wersję.

Wszystko jest ze sobą połączone, a każdy element każdego przedmiotu ma na celu dostarczenie danych dla internetu rzeczy. Życie toczy się głównie z poziomu naszych telefonów. Coraz trudniej jest uchwycić rzeczywistość, niezależnie od tego, czy chodzi o jej rozszerzoną, wirtualną czy prawdziwą wersję.

RODO. Rewolucja bezpieczeństwa pół miliarda Europejczyków

11 grudzień 2017

Wejście w życie regulacji RODO w całej Unii Europejskiej oznaczać będzie znaczącą zmianę dotychczasowego podejścia firm do danych osobowych ponad pół miliarda mieszkańców UE. Na tych, którzy się nie przygotują, czekają wyjątkowo wysokie kary. Co firmy powinny wiedzieć o RODO?

Co zrobić, by sięgnąć chmur?

06 grudzień 2017

Sprytne działanie w chmurze polega na zmianie sposobu wdrażania aplikacji biznesowych i zarządzania nimi. Firmy, które nieustannie wprowadzają innowacje i budują zrównoważoną strategię chmury, dają swoim klientom więcej od konkurencji i wyróżniają się na jej tle.

A co jeśli kolejny ogólnoświatowy wirus zaatakuje Twoją firmę?

13 październik 2017

Przedsiębiorco, a co jeśli kolejny ogólnoświatowy wirus zaatakuje komputery właśnie w twojej firmie? Podpowiadamy jak przygotować się do ataku, jakie przedmioty przygotować przed przyjazdem wsparcia zewnętrznego oraz co robić, gdy rozpocznie się atak.

Przygotuj firmę do cyberataku

22 wrzesień 2017

Przedsiębiorco, a co jeśli kolejny ogólnoświatowy wirus zaatakuje komputery właśnie w twojej firmie? Podpowiadamy jak przygotować się do ataku, jakie przedmioty przygotować przed przyjazdem wsparcia zewnętrznego oraz co robić, gdy rozpocznie się atak.

Sieć 5G i jej optymalizacja. Czy można optymalizować sieć 5G?

27 luty 2017

Jak wszyscy wiemy, sieci 4G oraz LTE zaprojektowano w celu zwiększenia wydajności, szybszej transmisji danych, zmniejszenia wykorzystania pasma oraz ograniczenia latencji.

Ciemna strona Internetu rzeczy

31 styczeń 2017

Według przewidywań Gartnera do 2020 roku na świecie będzie ponad 20 miliardów urządzeń z kategorii Internetu rzeczy (IoT). Z punktu widzenia firm w nadchodzących latach najistotniejszą dziedziną związaną z IoT będzie jego bezpieczeństwo. Jednocześnie producenci prześcigają się w implementowaniu modułów Wi-Fi nawet w drobnym AGD, co zwiększa ryzyko uzyskania dostępu do naszych sieci przez osoby niepożądane już nie za pomocą komputera, a przykładowo tostera czy ekspresu do kawy.

Ataki DDoS na aplikacje: co musisz wiedzieć?

17 styczeń 2017

Ataki DDoS rosną w siłę. Nie jest to już marginalny problem – obecnie stoją za nimi coraz większe pieniądze, a ataki są coraz celniejsze. Każdy może wyprowadzić atak DDoS i każdy może stać się jego ofiarą. Dla wielu jest to też prawdziwy biznes. Na przykład coraz częstsze staje się „wymuszanie”. Cyberprzestępcy próbują wyłudzić od firmy okup, grożąc przeprowadzeniem lub kontynuacją ataku.

Big Data kontra ochrona prywatności

14 październik 2015

We współczesnym świecie Big Data nie tylko przybiera na wolumenie danych, ale również na znaczeniu. Szczególną rolę w rozwoju Big Data odgrywa Internet Rzeczy (ang. Internet of Things), który pozwala gromadzić dane z kolejnych źródeł i analizować nowe aspekty naszego świata.

Rynek IT: Wiadomości

PSI prezentuje nową identyfikację wizualną

W ramach realizowanej strategii transformacji PSI Software SE zaprezentowała nową identyfikację wizualną. Odświeżony wizerunek w spójny sposób oddaje technologiczne zaawansowanie firmy, jej głęboką wiedzę branżową oraz silne ukierunkowanie na potrzeby klientów. Zmiany te wzmacniają pozycję PSI jako innowacyjnego lidera technologicznego w obszarze skalowalnych rozwiązań informatycznych opartych na sztucznej inteligencji i chmurze, rozwijanych z myślą o energetyce i przemyśle.

W ramach realizowanej strategii transformacji PSI Software SE zaprezentowała nową identyfikację wizualną. Odświeżony wizerunek w spójny sposób oddaje technologiczne zaawansowanie firmy, jej głęboką wiedzę branżową oraz silne ukierunkowanie na potrzeby klientów. Zmiany te wzmacniają pozycję PSI jako innowacyjnego lidera technologicznego w obszarze skalowalnych rozwiązań informatycznych opartych na sztucznej inteligencji i chmurze, rozwijanych z myślą o energetyce i przemyśle.

W ramach realizowanej strategii transformacji PSI Software SE zaprezentowała nową identyfikację wizualną. Odświeżony wizerunek w spójny sposób oddaje technologiczne zaawansowanie firmy, jej głęboką wiedzę branżową oraz silne ukierunkowanie na potrzeby klientów. Zmiany te wzmacniają pozycję PSI jako innowacyjnego lidera technologicznego w obszarze skalowalnych rozwiązań informatycznych opartych na sztucznej inteligencji i chmurze, rozwijanych z myślą o energetyce i przemyśle.

W ramach realizowanej strategii transformacji PSI Software SE zaprezentowała nową identyfikację wizualną. Odświeżony wizerunek w spójny sposób oddaje technologiczne zaawansowanie firmy, jej głęboką wiedzę branżową oraz silne ukierunkowanie na potrzeby klientów. Zmiany te wzmacniają pozycję PSI jako innowacyjnego lidera technologicznego w obszarze skalowalnych rozwiązań informatycznych opartych na sztucznej inteligencji i chmurze, rozwijanych z myślą o energetyce i przemyśle.

Snowflake + OpenAI: AI bliżej biznesu

Snowflake przyspiesza wykorzystanie danych i sztucznej inteligencji w firmach, przenosząc AI z fazy eksperymentów do codziennych procesów biznesowych. Nowe rozwiązania w ramach AI Data Cloud integrują modele AI bezpośrednio z danymi, narzędziami deweloperskimi i warstwą semantyczną. Partnerstwo z OpenAI, agent Cortex Code, Semantic View Autopilot oraz rozwój Snowflake Postgres pokazują, jak budować skalowalne, bezpieczne i mierzalne wdrożenia AI w skali całej organizacji.

Hakerzy nie kradną już tylko haseł. Oni kradną Twój czas i przyszłość. Jak chronić ERP przed paraliżem?

Hakerzy coraz rzadziej koncentrują się wyłącznie na kradzieży haseł. Ich prawdziwym celem jest dziś sparaliżowanie kluczowych systemów biznesowych, przejęcie kontroli nad danymi i wymuszenie kosztownych decyzji pod presją czasu. System ERP, jako centralny punkt zarządzania finansami, produkcją i logistyką, stał się dla cyberprzestępców najbardziej atrakcyjnym celem. Ten artykuł pokazuje, dlaczego tradycyjne zabezpieczenia przestają wystarczać i jak realnie chronić ERP przed atakami, które mogą zatrzymać firmę z dnia na dzień.

PLM jako fundament globalnej transformacji inżynierii

Globalna transformacja inżynierii w Grupie FAYAT pokazuje, że PLM stał się dziś narzędziem zarządczym, a nie wyłącznie systemem IT. Partnerstwo pomiędzy Transition Technologies PSC a FAYAT Mixing Plants obejmuje wdrożenie korporacyjnego PLM w wielu krajach i stanowi fundament zmiany sposobu pracy z danymi produktowymi – od inżynierii, przez produkcję, po serwis. To przykład, jak jedno źródło prawdy o produkcie staje się warunkiem skalowania globalnej organizacji przemysłowej.

Najnowsze video:

Case Studies

Cyberbezpieczeństwo coraz ważniejsze dla branży logistycznej

Nowoczesna, szybko rozwijająca się firma transportowa obsługująca prawie 40 tys. zleceń rocznie na… / Czytaj więcej

Szpital w Rypinie chroni dane dzięki UseCrypt

W Szpitalu Powiatowym w Rypinie zakończono wdrażanie oprogramowania do szyfrowania i ochrony danych… / Czytaj więcej

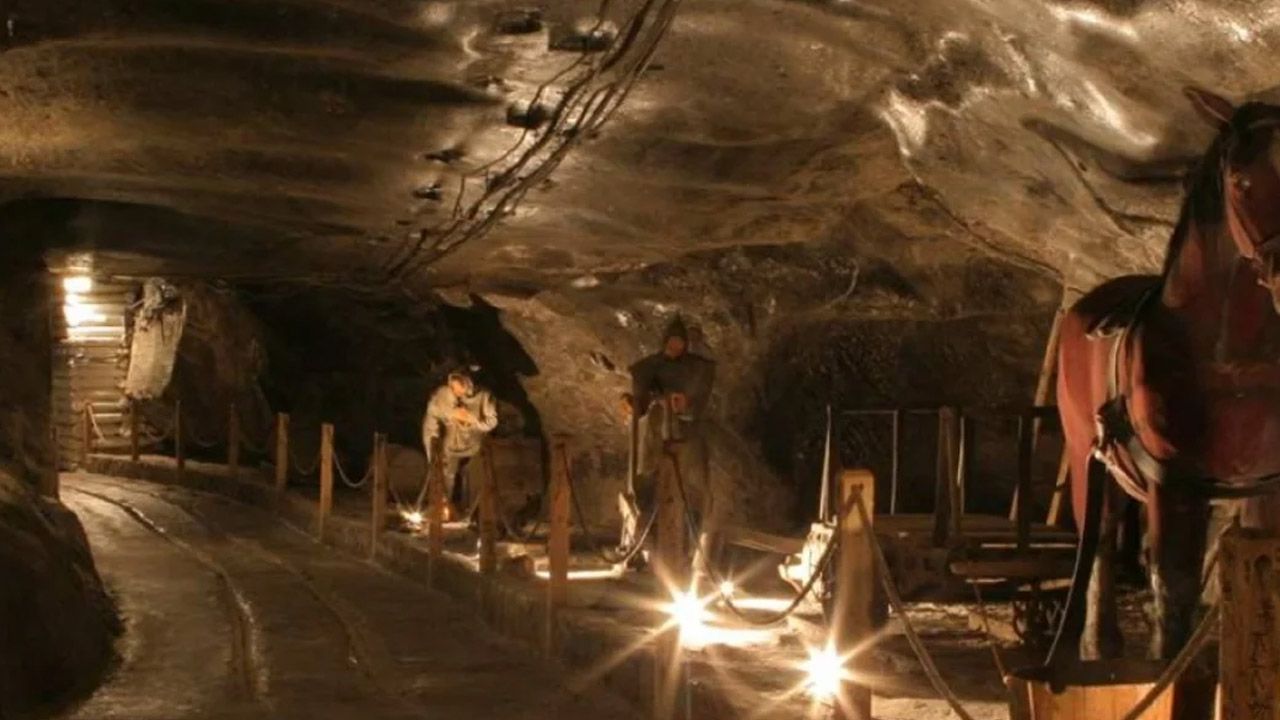

Zintegrowany system zabezpieczeń w sieci Kopalni Soli „Wieliczka”

Gwałtowny rozwój infrastruktury informatycznej związany z rosnącymi wymaganiami dotyczącymi wdrażan… / Czytaj więcej

Technologia WatchGuard pomaga odwiedzającym Museum of Flight bezpiecznie szybować po historii lotnictwa.

Łatwa implementacja Wi-Fi, ogromna skalowalność i profesjonalne wsparcie techniczne umożliwiły trzy… / Czytaj więcej

Alior Bank inwestuje w infrastrukturę IT, aby przyspieszyć wzrost i zwiększyć innowacyjność obsługi klienta

Dzięki inwestycjom w najnowsze technologie IT, Alior Bank może szybciej rozwijać swój biznes, zwięk… / Czytaj więcej

Wydawnictwo, e-commerce i logistyka w jednym systemie ERP

Nowoczesny ERP pozwala wydawnictwu jednocześnie kontrolować produkcję, sprzedaż online i logistykę… / Czytaj więcej

Wdrożenie systemu ERP IFS Cloud w Fabryce Mebli WUTEH

W branży meblarskiej, charakteryzującej się wysoką złożonością procesów oraz równoległą realizacją… / Czytaj więcej

Jak Teads w 3 miesiące zautomatyzował finanse i skrócił raportowanie do 2 dni w Dynamics 365 Finance

Teads zdołał w zaledwie trzy miesiące zautomatyzować kluczowe procesy finansowe w Niemczech i Szwaj… / Czytaj więcej

Uzdrowisko Ciechocinek S.A. postawiło na cyfryzację z systemem ERP enova365

Tam gdzie ponad 100 000 kuracjuszy rocznie oczekuje kompetentnej opieki, nie ma miejsca na kompromi… / Czytaj więcej

Zapachy ze szczyptą magii - jak technologia wspiera JAR Aromaty?

Jest takie miejsce pod Warszawą, w którym technika i nauka spotykają się ze… sztuką. To JAR Aromaty… / Czytaj więcej

Woodeco stawia na strategiczną transformację w chmurze z SAP

Polski przemysł drzewny generuje istotny wkład do gospodarki, ale zmaga się m.in. z rosnącymi koszt… / Czytaj więcej

Komfort udoskonala obsługę dzięki inteligentnej personalizacji od Salesforce

Komfort, jedna z najbardziej rozpoznawalnych polskich marek w segmencie wyposażenia wnętrz, wdrożył… / Czytaj więcej

PepsiCo przyspiesza strategię AI dzięki Agentforce od Salesforce

PepsiCo ogłosiło dziś plany wdrożenia Agentforce – platformy cyfrowej siły roboczej firmy Salesforc… / Czytaj więcej

FC Bayern gra w transformację cyfrową dzięki rozwiązaniom SAP

Cyfrowe innowacje wpływają na to, w jaki sposób ludzie uprawiają sport, korzystają z niego, czy ang… / Czytaj więcej

Cerrad inwestuje w technologiczne rozwiązania, jako wsparcie w czasach kryzysu

Firmy stoją obecnie przed wyzwaniami związanymi z dynamicznym rozwojem nowych technologii, ale też… / Czytaj więcej

Wdrożenie systemu IT Cube CRM w firmie WAGNER-SERVICE Sp. z o.o.

System ITCube CRM umożliwia niezakłócone, elastyczne i odporne funkcjonowanie przedsiębiorstwa w go… / Czytaj więcej

System ITCube CRM w firmie SERAFIN

Wyróżnij się lub zgiń” to tytuł książki traktującej o wyróżnieniu swojego produktu na tle konkurenc… / Czytaj więcej

Porsche rozpędza się w kierunku cyfrowej transformacji z rozwiązaniami SAP

60 proc. kadry kierowniczej z branży motoryzacyjnej twierdzi, że jest bardzo lub bardzo dobrze przy… / Czytaj więcej

Dane w skrzynce z narzędziami

Niespełna 4 miesiące, to czas jaki potrzebny był GTX Service do zastosowania w organizacji rozwiąza… / Czytaj więcej

System raportowania zarządczego dla branży budowlanej

Opisany poniżej przykład wdrożenia systemu FlexiReporting jednoznacznie pokazuje, iż rozwiązanie to… / Czytaj więcej