Backup jako element strategii zabezpieczenia danych

Katgoria: IT Solutions / Utworzono: 13 kwiecień 2015

Backup jako element strategii zabezpieczenia danych

Co roku tysiące użytkowników komputerów traci zawartość swojego sprzętu. W 2014 roku w korporacjach przeprowadzono badanie1 poświęcone ochronie przed utratą danych. Zgodnie z wynikami, 32% przedsiębiorstw doświadczyło utraty danych w ciągu ostatnich 12 miesięcy, a średnia strata w firmie wyniosła 2.33 TB danych. Taką ilość można przeliczyć na 24 miliony e-maili, a szacowany koszt straty danych to 1,02 miliona dolarów. Całkowity koszt utraty wszystkich danych wyniósł 754 miliardy dolarów.

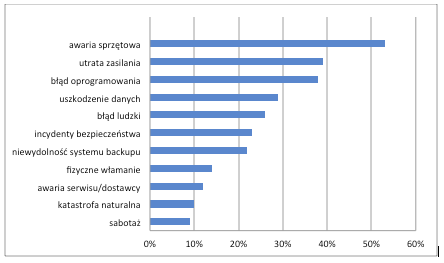

Główne czynniki wskazywane przez respondentów, odpowiedzialne za niedostępność danych to:

Każdy z tych elementów możemy ograniczyć, ale nie mamy możliwości jego wyeliminowania. Dlatego, aby zminimalizować negatywny wpływ czynników, stosowany jest system backupu, który został wskazany przez 41% badanych jako główny element strategii zabezpieczenia danych. System ten musi w dzisiejszych czasach sprostać dynamicznie zmieniającym się warunkom w świecie IT i dostosować do następujących okoliczności:

1. Ciągły wzrost ilości danych

Ilość danych w poszczególnych firmach cały czas rośnie, a jednocześnie kurczą się okna backupu. Teoretycznie sprzęt można cały czas skalować i zwiększać jego przepustowość, ale wiąże się to z rosnącymi kosztami utrzymania i zarządzania. Dlatego poza rozwojem technologii składowania, dynamicznie rozwija się technologia deduplikacji, pozwalająca zredukować ilość danych składowanych w systemie. Dane backupowe łatwo poddają się deduplikacji, dzięki czemu często współczynnik danych składowanych do tych znajdujących się w systemach przekracza wartość 1:9. Niestety deduplikacja ma również wady. Jest to przede wszystkim bardziej intensywne wykorzystanie zasobów obliczeniowych, co może doprowadzić do wysycenia serwera zarządzającego. Zastosowanie deduplikacji może znacznie wydłużyć czas wykonywania kopii, ale przede wszystkim może mieć negatywny wpływ na tempo odzyskiwania danych co w sytuacji awaryjnej jest parametrem krytycznym.

2. Rozproszenie danych

W wielu firmach systemy biznesowe istnieją często w hybrydowej infrastrukturze. Część usług jest uruchomiona w sposób tradycyjny na dedykowanych serwerach fizycznych, a część w infrastrukturze wirtualnej lub w chmurze prywatnej. Inne z kolei mogą znajdować się u dostawcy zewnętrznego w postaci modelu SaaS, IaaS czy PaaS. Kolejne systemy mogą być ulokowane w biurach regionalnych, mniejszych jednostkach organizacyjnych rozproszonych po kraju, kontynencie, czy na całym świecie. Do tego dochodzą użytkownicy, którzy często ważne dla biznesu dane przechowują na swoich urządzeniach mobilnych, tabletach, smartfonach czy laptopach.

Głównym wyzwaniem dla działu zarządzającego będzie zapewnienie pewnego i szybkiego objęcia ochroną nowych systemów, co jest szczególnie trudne w chmurze i w urządzeniach mobilnych. Tu od systemu backupu wymagana jest automatyzacja procesu przyłączenia, wynikająca z przyjętej w organizacji procedury zabezpieczenia danych. Rozwinięciem tego wyzwania jest zapewnienie ochrony dla aplikacji w środowiskach znajdujących się poza bezpośrednią kontrolą zapewnianą przez zewnętrznych dostawców lub w mniejszym stopniu w lokalizacjach regionalnych czy oddziałach.

Nie ma rozwiązania, które w sposób skuteczny zapewniłoby ochronę dla każdego z tych systemów i backup nie jest tutaj wyjątkiem. Przedsiębiorstwa stają przed wyborem: zastosowania dwóch lub więcej produktów co podnosi TCO inwestycji, lub pogodzenia się z niepełnowartościowym wsparciem w jednej lub większej ilości grup systemów. Wybór nie jest łatwy i musi być poprzedzony analizą strat i zysków oraz nierzadko pogodzeniem się z utratą kontroli nad zabezpieczeniem części infrastruktury przez wewnętrzne działy IT.

3. Priorytetyzacja

Gdy system backupu zabezpiecza dane kilkudziesięciu systemów i znacznej liczby użytkowników, konieczne jest określenie, które z tych danych są najważniejsze dla organizacji, aby objąć je specjalną ochroną. Rosnąca ilość danych i systemów objętych systemem backupu powoduje, że niezbędne jest wyraźne określenie, które aplikacje i dane są najbardziej istotne i z tego względu najważniejsze przy tworzeniu i odtwarzaniu. Stworzenie takiego modelu znacząco obniża koszt budowy i utrzymania infrastruktury, a przede wszystkim skraca czas odzyskania danych i minimalizuje ich straty. Takie podejście wymaga od organizacji stworzenia przejrzystej hierarchii usług biznesowych, wdrożonego sprawnego modelu zarządzania IT, zaawansowanej wiedzy i doświadczenia przy planowaniu i utrzymaniu.

Jak widać istnieją liczne wyzwania przy projektowaniu i zarządzaniu sprawnym, wydajnym i pewnym systemem backupu. Wymagają one specjalistycznej wiedzy, znajomości dostępnych na rynku rozwiązań oraz doświadczenia. Decyzja o wyborze właściwego rozwiązania, a także modelu obsługi backupu musi być bardzo dobrze przemyślana. W szczególności można taką usługę nabyć od firmy zewnętrznej, oferującej kompletne rozwiązanie w sposób profesjonalny i łatwy do zaadoptowania.

Comarch Data Center od lat rozwija kompetencje w planowaniu, implementacji i zarządzaniu produktami niezbędnymi dla sprawnie działającej infrastruktury backupowej. Współpracujemy z wiodącymi na rynku producentami systemów, takimi jak Symantec (ich produkty chronią dane w ośrodkach CDC w Krakowie, Dreźnie, Chicago i Columbus), IBM (utrzymywany w CDC w Warszawie) oraz HP (administrowany przez inżynierów ICT w projekcie ARiMR). Backup wymaga również niezawodnej platformy sprzętowej. Comarch Data Center zapewnia wydajne i wysokodostępne środowisko do realizacji strategii backupowej dostosowanej pod różne wymagania klientów.

Źródło: Comarch

Autor: Miłosz Brzozowski, Business Solution Manager, Comarch SA

Najnowsze wiadomości

Kwantowy przełom w cyberochronie - nadchodząca dekada przepisze zasady szyfrowania na nowo

Przez długi czas cyfrowe bezpieczeństwo opierało się na prostym założeniu: współczesne komputery potrzebowałyby ogromnych zasobów i wielu lat, aby złamać silne algorytmy szyfrowania. Rozwój technologii kwantowej zaczyna jednak tę regułę podważać, a eksperci przewidują, że w perspektywie 5–10 lat może nadejść „dzień zero”. Jest to moment, w którym zaawansowana maszyna kwantowa będzie w stanie przełamać większość aktualnie stosowanych zabezpieczeń kryptograficznych w czasie liczonym nie w latach, lecz w godzinach.

PSI prezentuje nową identyfikację wizualną

W ramach realizowanej strategii transformacji PSI Software SE zaprezentowała nową identyfikację wizualną. Odświeżony wizerunek w spójny sposób oddaje technologiczne zaawansowanie firmy, jej głęboką wiedzę branżową oraz silne ukierunkowanie na potrzeby klientów. Zmiany te wzmacniają pozycję PSI jako innowacyjnego lidera technologicznego w obszarze skalowalnych rozwiązań informatycznych opartych na sztucznej inteligencji i chmurze, rozwijanych z myślą o energetyce i przemyśle.

W ramach realizowanej strategii transformacji PSI Software SE zaprezentowała nową identyfikację wizualną. Odświeżony wizerunek w spójny sposób oddaje technologiczne zaawansowanie firmy, jej głęboką wiedzę branżową oraz silne ukierunkowanie na potrzeby klientów. Zmiany te wzmacniają pozycję PSI jako innowacyjnego lidera technologicznego w obszarze skalowalnych rozwiązań informatycznych opartych na sztucznej inteligencji i chmurze, rozwijanych z myślą o energetyce i przemyśle.

W ramach realizowanej strategii transformacji PSI Software SE zaprezentowała nową identyfikację wizualną. Odświeżony wizerunek w spójny sposób oddaje technologiczne zaawansowanie firmy, jej głęboką wiedzę branżową oraz silne ukierunkowanie na potrzeby klientów. Zmiany te wzmacniają pozycję PSI jako innowacyjnego lidera technologicznego w obszarze skalowalnych rozwiązań informatycznych opartych na sztucznej inteligencji i chmurze, rozwijanych z myślą o energetyce i przemyśle.

W ramach realizowanej strategii transformacji PSI Software SE zaprezentowała nową identyfikację wizualną. Odświeżony wizerunek w spójny sposób oddaje technologiczne zaawansowanie firmy, jej głęboką wiedzę branżową oraz silne ukierunkowanie na potrzeby klientów. Zmiany te wzmacniają pozycję PSI jako innowacyjnego lidera technologicznego w obszarze skalowalnych rozwiązań informatycznych opartych na sztucznej inteligencji i chmurze, rozwijanych z myślą o energetyce i przemyśle.

PROMAG S.A. rozpoczyna wdrożenie systemu ERP IFS Cloud we współpracy z L-Systems

PROMAG S.A., lider w obszarze intralogistyki, rozpoczął wdrożenie systemu ERP IFS Cloud, który ma wesprzeć dalszy rozwój firmy oraz integrację kluczowych procesów biznesowych. Projekt realizowany jest we współpracy z firmą L-Systems i obejmuje m.in. obszary finansów, produkcji, logistyki, projektów oraz serwisu, odpowiadając na rosnącą skalę i złożoność realizowanych przedsięwzięć.

F5 rozszerza portfolio bezpieczeństwa o narzędzia do ochrony systemów AI w środowiskach enterprise

F5 ogłosiło wprowadzenie dwóch nowych rozwiązań - F5 AI Guardrails oraz F5 AI Red Team - które mają odpowiedzieć na jedno z kluczowych wyzwań współczesnych organizacji: bezpieczne wdrażanie i eksploatację systemów sztucznej inteligencji na dużą skalę. Nowa oferta łączy ochronę działania modeli AI w czasie rzeczywistym z ofensy

Snowflake + OpenAI: AI bliżej biznesu

Snowflake przyspiesza wykorzystanie danych i sztucznej inteligencji w firmach, przenosząc AI z fazy eksperymentów do codziennych procesów biznesowych. Nowe rozwiązania w ramach AI Data Cloud integrują modele AI bezpośrednio z danymi, narzędziami deweloperskimi i warstwą semantyczną. Partnerstwo z OpenAI, agent Cortex Code, Semantic View Autopilot oraz rozwój Snowflake Postgres pokazują, jak budować skalowalne, bezpieczne i mierzalne wdrożenia AI w skali całej organizacji.

Najnowsze artykuły

Magazyn bez błędów? Sprawdź, jak system WMS zmienia codzienność logistyki

Współczesna logistyka wymaga nie tylko szybkości działania, lecz także maksymalnej precyzji – to właśnie te czynniki coraz częściej decydują o przewadze konkurencyjnej firm. Nawet drobne pomyłki w ewidencji stanów magazynowych, błędy przy przyjmowaniu dostaw czy nieprawidłowe rozmieszczenie towarów, mogą skutkować poważnymi stratami finansowymi i opóźnieniami w realizacji zamówień. W jaki sposób nowoczesne rozwiązania do zarządzania pomagają unikać takich sytuacji? Czym właściwie różni się tradycyjny system magazynowy od zaawansowanych rozwiązań klasy WMS (ang. Warehouse Management System)? I w jaki sposób inteligentne zarządzanie procesami magazynowymi realnie usprawnia codzienną pracę setek firm?

Współczesna logistyka wymaga nie tylko szybkości działania, lecz także maksymalnej precyzji – to właśnie te czynniki coraz częściej decydują o przewadze konkurencyjnej firm. Nawet drobne pomyłki w ewidencji stanów magazynowych, błędy przy przyjmowaniu dostaw czy nieprawidłowe rozmieszczenie towarów, mogą skutkować poważnymi stratami finansowymi i opóźnieniami w realizacji zamówień. W jaki sposób nowoczesne rozwiązania do zarządzania pomagają unikać takich sytuacji? Czym właściwie różni się tradycyjny system magazynowy od zaawansowanych rozwiązań klasy WMS (ang. Warehouse Management System)? I w jaki sposób inteligentne zarządzanie procesami magazynowymi realnie usprawnia codzienną pracę setek firm?

Migracja z SAP ECC na S4 HANA: Ryzyka, korzyści i alternatywne rozwiązania

W ostatnich latach wiele firm, które korzystają z systemu SAP ECC (Enterprise Central Component), stoi przed decyzją o przejściu na nowszą wersję — SAP S4 HANA. W obliczu końca wsparcia dla ECC w 2030 roku, temat ten staje się coraz bardziej aktualny. Przemiany technologiczne oraz rosnące oczekiwania związane z integracją nowych funkcji, jak sztuczna inteligencja (AI), skłaniają do refleksji nad tym, czy warto podjąć tak dużą zmianę w architekturze systemu. Przyjrzyjmy się głównym powodom, dla których firmy rozważają migrację do S4 HANA, ale także argumentom, które mogą przemawiać za pozostaniem przy dotychczasowym systemie ECC, przynajmniej na krótki okres.

Jak maksymalizować zyski z MTO i MTS dzięki BPSC ERP?

Zysk przedsiębiorstwa produkcyjnego zależy nie tylko od wydajności maszyn, ale przede wszystkim od precyzyjnego planowania, realnych danych i umiejętnego zarządzania procesami. Dlatego firmy, które chcą skutecznie działać zarówno w modelu Make to Stock (MTS), jak i Make to Order (MTO), coraz częściej sięgają po rozwiązania klasy ERP, takie jak BPSC ERP.

Zysk przedsiębiorstwa produkcyjnego zależy nie tylko od wydajności maszyn, ale przede wszystkim od precyzyjnego planowania, realnych danych i umiejętnego zarządzania procesami. Dlatego firmy, które chcą skutecznie działać zarówno w modelu Make to Stock (MTS), jak i Make to Order (MTO), coraz częściej sięgają po rozwiązania klasy ERP, takie jak BPSC ERP.

Ponad połowa cyberataków zaczyna się od błędu człowieka

Ponad 2/3 firm w Polsce odnotowała w zeszłym roku co najmniej 1 incydent naruszenia bezpieczeństwa . Według danych Unit 42, zespołu analitycznego Palo Alto Networks, aż 60% ataków rozpoczyna się od działań wymierzonych w pracowników – najczęściej pod postacią phishingu i innych form inżynierii społecznej . To pokazuje, że w systemie ochrony organizacji pracownicy są kluczowym ogniwem – i że firmy muszą nie tylko edukować, ale też konsekwentnie egzekwować zasady cyberhigieny. Warto o tym pamiętać szczególnie teraz, w październiku, gdy obchodzimy Europejski Miesiąc Cyberbezpieczeństwa.

MES - holistyczne zarządzanie produkcją

Nowoczesna produkcja wymaga precyzji, szybkości i pełnej kontroli nad przebiegiem procesów. Rosnąca złożoność zleceń oraz presja kosztowa sprawiają, że ręczne raportowanie i intuicyjne zarządzanie coraz częściej okazują się niewystarczające. Firmy szukają rozwiązań, które umożliwiają im widzenie produkcji „na żywo”, a nie z opóźnieniem kilku godzin czy dni. W tym kontekście kluczową rolę odgrywają narzędzia, które porządkują informacje i pozwalają reagować natychmiast, zamiast po fakcie.

Przeczytaj Również

Infrastruktura w punkcie zwrotnym - 5 prognoz kształtujących AI, odporność i suwerenność danych w 2026 roku

W 2026 roku zyskają firmy, które traktują infrastrukturę nie jako obszar generujący koszty, lecz ja… / Czytaj więcej

Tylko 7% firm w Europie wykorzystuje w pełni potencjał AI

72% firm w regionie EMEA uznaje rozwój narzędzi bazujących na sztucznej inteligencji za priorytet s… / Czytaj więcej

Chmura publiczna w Unii Europejskiej – między innowacją a odpowiedzialnością za dane

Transformacja cyfrowa w Europie coraz mocniej opiera się na chmurze publicznej, która stała się fun… / Czytaj więcej

Jak Cisco pomaga Europie spłacić dług technologiczny w krytycznej infrastrukturze sieciowej

Cyfryzacja, rozwój sztucznej inteligencji i nadchodzące komputery kwantowe wymagają od Europy stabi… / Czytaj więcej

MŚP inwestują w AI, kompetencje pracowników nadal wyzwaniem

Europejskie małe i średnie firmy coraz śmielej inwestują w sztuczną inteligencję, ale to kompetencj… / Czytaj więcej

AP EU AI Cloud: nowy standard suwerennej chmury i AI dla europejskich organizacji

SAP EU AI Cloud to zapowiedziana 27 listopada 2025 r. platforma, która łączy dotychczasowe inicjaty… / Czytaj więcej