Systemy AML, a przeciwdziałanie praniu brudnych pieniędzy

Katgoria: IT SOLUTIONS / Utworzono: 26 lipiec 2010

Systemy AML, a przeciwdziałanie praniu brudnych pieniędzy

Kwestia prania brudnych pieniędzy w Polsce, regulowana jest przez ustawę o przeciwdziałaniu praniu brudnych pieniędzy oraz finansowaniu terroryzmu z dnia 16 listopada 2000 roku. Nowelizacja z dnia 25 czerwca 2009 roku do wyżej wymienionej ustawy weszła w życie w październiku 2009 roku (Dz. U. z 2009r. Nr 166, poz.1317).

Kwestia prania brudnych pieniędzy w Polsce, regulowana jest przez ustawę o przeciwdziałaniu praniu brudnych pieniędzy oraz finansowaniu terroryzmu z dnia 16 listopada 2000 roku. Nowelizacja z dnia 25 czerwca 2009 roku do wyżej wymienionej ustawy weszła w życie w październiku 2009 roku (Dz. U. z 2009r. Nr 166, poz.1317).Artykuł 1 ustawy o przeciwdziałaniu praniu brudnych pieniędzy i finansowania terroryzmu mówi, że:

Ustawa określa zasady oraz tryb przeciwdziałania praniu pieniędzy, przeciwdziałania finansowaniu terroryzmu, stosowania szczególnych środków ograniczających przeciwko osobom, grupom i podmiotom oraz obowiązki podmiotów uczestniczących w obrocie finansowym w zakresie gromadzenia i przekazywania informacji.

Zgodnie ze zmianami znajdującymi się w powyższej ustawie nałożone zostały nowe obowiązki i wymagania co do zakresu gromadzenia danych i przebiegu procesu sprawozdawczego na instytucje obowiązane. Zgodnie z ustawą instytucje obowiązane, to m.in.: instytucje finansowe, kredytowe, banki, firmy inwestycyjne oraz zakłady ubezpieczeń w zakresie ubezpieczeń na życie.

W związku ze zmianami wywiązanie się z obowiązków przez instytucje finansowe, może wymagać zastosowania systemu informatycznego wspomagającego proces analityczny i sprawozdawczy.

Według przedstawiciela firmy Business Intelligence Technologies, która jest jednym z liderów na rynku oprogramowania do przeciwdziałania praniu brudnych pieniędzy, i która dostosowała autorską aplikację do wymagań nowelizacji ustawy z dnia 25 czerwca 2009 r., dobry system powinien w szczególności dostarczać wsparcia w takich aspektach jak:

I. Analiza i ocena ryzyka prania pieniędzy lub finansowania terroryzmu oraz raportowanie wyników tych czynności.

Nowa Ustawa dość precyzyjnie określa zasady analizy ryzyka prania pieniędzy lub finansowania terroryzmu i wyznacza wysoki poziom złożoności tych zasad zmuszając instytucje finansowe do zastosowania procedur i metod analizy spotykanych np. w analizie zdolności kredytowej.

Wymaga to zastosowania silnika analitycznego, w którym będzie można zdefiniować i na bieżąco modyfikować model analizy ryzyka prania pieniędzy lub finansowania terroryzmu. Analiza transakcji i podmiotów powinna być prowadzona wg reguł zapisanych w takim modelu – najlepiej w sposób zautomatyzowany.

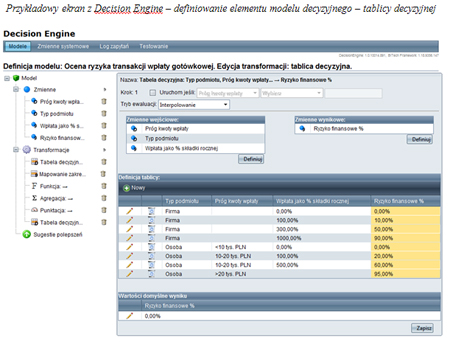

System AML- firmy Business Intelligence Technologies w przypadku szczególnie złożonych formuł i algorytmów wykonuje te zadania poprzez Silnik Decyzyjny (Decision Engine) – dodatkowy moduł służący do definiowania modeli decyzyjnych realizujących złożone algorytmy decyzyjne, takie jak: scoringi lub segmentacje.

W związku ze zmianami wywiązanie się z obowiązków przez instytucje finansowe, może wymagać zastosowania systemu informatycznego wspomagającego proces analityczny i sprawozdawczy.

Według przedstawiciela firmy Business Intelligence Technologies, która jest jednym z liderów na rynku oprogramowania do przeciwdziałania praniu brudnych pieniędzy, i która dostosowała autorską aplikację do wymagań nowelizacji ustawy z dnia 25 czerwca 2009 r., dobry system powinien w szczególności dostarczać wsparcia w takich aspektach jak:

I. Analiza i ocena ryzyka prania pieniędzy lub finansowania terroryzmu oraz raportowanie wyników tych czynności.

Nowa Ustawa dość precyzyjnie określa zasady analizy ryzyka prania pieniędzy lub finansowania terroryzmu i wyznacza wysoki poziom złożoności tych zasad zmuszając instytucje finansowe do zastosowania procedur i metod analizy spotykanych np. w analizie zdolności kredytowej.

Wymaga to zastosowania silnika analitycznego, w którym będzie można zdefiniować i na bieżąco modyfikować model analizy ryzyka prania pieniędzy lub finansowania terroryzmu. Analiza transakcji i podmiotów powinna być prowadzona wg reguł zapisanych w takim modelu – najlepiej w sposób zautomatyzowany.

System AML- firmy Business Intelligence Technologies w przypadku szczególnie złożonych formuł i algorytmów wykonuje te zadania poprzez Silnik Decyzyjny (Decision Engine) – dodatkowy moduł służący do definiowania modeli decyzyjnych realizujących złożone algorytmy decyzyjne, takie jak: scoringi lub segmentacje.

II. Wstrzymywanie lub wycofanie transakcji obarczonej zbyt wysokim ryzykiem w warunkach nowych wymagań analizy ryzyka i zakresu przekazywanych do GIIF danych.

Wstrzymanie transakcji powinno odbyć się na podstawie stwierdzenia wysokiego ryzyka prania pieniędzy lub finansowania terroryzmu. Ocena wysokiego ryzyka jest zaś wynikiem analizy transakcji i podmiotów w nią zaangażowanych. Pojawiają się w tym miejscu sprzeczne dążenia – z jednej strony instytucja finansowa jest żywotnie zainteresowana tym, aby sprawność jej podstawowych procesów biznesowych nie została obniżona, aby operacje finansowe mogły być realizowane szybko i bez dodatkowego nakładu ludzkiej pracy. Z drugiej strony Ustawa nakłada obowiązek rzetelnej, a więc złożonej analizy ryzyka i dokumentowania jej przebiegu. Jedynym sposobem pogodzenia tych dwóch przeciwstawnych celów jest obsługa procesu poprzez system informatyczny, który automatyzuje proces analizy ryzyka i wydaje decyzje o wstrzymaniu, wycofaniu lub zwolnieniu transakcji finansowej. Wysoką sprawność procesów pozwala podtrzymać integracja systemów na zasadzie usługowej, kiedy to system transakcyjny organizacji wysyła w trybie on-line dane transakcji do systemu analitycznego, a ten ją rejestruje, analizuje i natychmiast zwraca odpowiedź – zezwolenie na realizację transakcji lub decyzję o jej wstrzymaniu.

Możliwość szybkiej i zautomatyzowanej analizy w trybie on-line, prowadzonej wg dowolnie złożonego modelu analizy ryzyka przyjętego w organizacji jest kluczową cechą systemu wspierającego realizację wymagań nowej Ustawy.

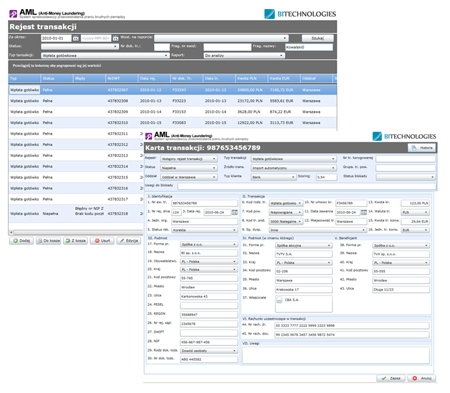

Ekrany Rejestru Transakcji Systemu

III. Rejestracja podmiotów odnoszących rzeczywiste korzyści – w praktyce oznacza to konieczność ewidencji udziałowców osób prawnych

Wymaganie ewidencji rzeczywistego beneficjenta, a także zapewne zamieszczanie takich danych w raportach przekazywanych do GIIF, zmienia znacznie strukturę rejestru i implikuje zupełnie problemy zapewnienia jakości i kompletności gromadzonych danych o podmiotach. System wspierający obsługę tych zagadnień powinien gromadzić informacje o powiązaniach międzypodmiotowych zapewniając przy tym prawidłową identyfikację podmiotów oraz skuteczną deduplikację.

IV. Gromadzenie dodatkowych informacji o kliencie i transakcji wymaganych przez GIIF, np. o podmiotach-osobach pełniących eksponowane funkcje publiczne

Rozszerzone wymagania względem analizy ryzyka implikują rozszerzenie zakresu danych o transakcjach i podmiotach gromadzonych w systemie i podlegających analizie. Ten rozszerzony zakres informacji wykracza poza zbiór danych Rejestru określonych Ustawą. Co więcej, jest różny w poszczególnych instytucjach finansowych realizujących odmienne rodzaje transakcji finansowych i stosujących różne modele analizy ryzyka.

System powinien umożliwiać elastyczne modelowanie tego niestandardowego zakresu danych opisujących transakcje i podmioty, w celu dostosowania go do specyficznych wymagań modelu analizy ryzyka.

Funkcjonalność taka adresuje również zagadnienie czarnych i białych list, list PEPów, itp., co przekłada się na wymaganie, aby system mógł obsługiwać dowolne konstrukcje tego rodzaju.

Celem systemu powinna być integracja, opracowanie oraz analiza danych o transakcjach finansowych dokonywanych w organizacji dla celów sprawozdawczości wymaganej przez Generalnego Inspektora Informacji Finansowej.

Aby system spełniał wymagania instytucji obowiązanych musi zapewnić:

Wymaganie ewidencji rzeczywistego beneficjenta, a także zapewne zamieszczanie takich danych w raportach przekazywanych do GIIF, zmienia znacznie strukturę rejestru i implikuje zupełnie problemy zapewnienia jakości i kompletności gromadzonych danych o podmiotach. System wspierający obsługę tych zagadnień powinien gromadzić informacje o powiązaniach międzypodmiotowych zapewniając przy tym prawidłową identyfikację podmiotów oraz skuteczną deduplikację.

IV. Gromadzenie dodatkowych informacji o kliencie i transakcji wymaganych przez GIIF, np. o podmiotach-osobach pełniących eksponowane funkcje publiczne

Rozszerzone wymagania względem analizy ryzyka implikują rozszerzenie zakresu danych o transakcjach i podmiotach gromadzonych w systemie i podlegających analizie. Ten rozszerzony zakres informacji wykracza poza zbiór danych Rejestru określonych Ustawą. Co więcej, jest różny w poszczególnych instytucjach finansowych realizujących odmienne rodzaje transakcji finansowych i stosujących różne modele analizy ryzyka.

System powinien umożliwiać elastyczne modelowanie tego niestandardowego zakresu danych opisujących transakcje i podmioty, w celu dostosowania go do specyficznych wymagań modelu analizy ryzyka.

Funkcjonalność taka adresuje również zagadnienie czarnych i białych list, list PEPów, itp., co przekłada się na wymaganie, aby system mógł obsługiwać dowolne konstrukcje tego rodzaju.

Celem systemu powinna być integracja, opracowanie oraz analiza danych o transakcjach finansowych dokonywanych w organizacji dla celów sprawozdawczości wymaganej przez Generalnego Inspektora Informacji Finansowej.

Aby system spełniał wymagania instytucji obowiązanych musi zapewnić:

- automatyzację importu transakcji z systemów źródłowych lub wspomaganie ewidencji tych transakcji,

- analizę, kontrolę i zarządzanie transakcjami oraz sprawozdaniami,

- generowanie raportów sprawozdawczych zgodnych z wytycznymi GIIF.

Posiadanie takiej aplikacji pozwala wspierać instytucje w walce z procederem prania brudnych pieniędzy oraz na bieżąco wywiązywać się z narzuconych przez GIIF wymogów ustawowych.

Ważnym aspektem jest uniknięcie kary finansowej nakładanej przez GIIF w przypadku nie wywiązywania się z narzuconych zmian. Karę pieniężną nakłada Generalny Inspektor w drodze decyzji, w wysokości do 750,000 złotych. Konsekwencją precedensu obrotu podejrzaną gotówką - poza stratami finansowi dla instytucji, jest przede wszystkim - spadek zaufania i obniżenie dobrego imienia firmy, które może wpłynąć na utratę klientów i przejście ich do konkurencji.

Warto zabezpieczyć się przed konsekwencjami, które przedsiębiorstwo może ponieść z tytułu niedostosowania się do nowych wymagań wymuszonych przez ustawę. Taką gwarancją może być wprowadzenie nowoczesnego oraz sprawdzonego systemu, którym posługują się jedne z największych firm finansowych w Polsce.

Źródło: www.bi-technologies.com.pl

Autor: Maciej Teska

Autor: Maciej Teska

Najnowsze wiadomości

Kwantowy przełom w cyberochronie - nadchodząca dekada przepisze zasady szyfrowania na nowo

Przez długi czas cyfrowe bezpieczeństwo opierało się na prostym założeniu: współczesne komputery potrzebowałyby ogromnych zasobów i wielu lat, aby złamać silne algorytmy szyfrowania. Rozwój technologii kwantowej zaczyna jednak tę regułę podważać, a eksperci przewidują, że w perspektywie 5–10 lat może nadejść „dzień zero”. Jest to moment, w którym zaawansowana maszyna kwantowa będzie w stanie przełamać większość aktualnie stosowanych zabezpieczeń kryptograficznych w czasie liczonym nie w latach, lecz w godzinach.

PSI prezentuje nową identyfikację wizualną

W ramach realizowanej strategii transformacji PSI Software SE zaprezentowała nową identyfikację wizualną. Odświeżony wizerunek w spójny sposób oddaje technologiczne zaawansowanie firmy, jej głęboką wiedzę branżową oraz silne ukierunkowanie na potrzeby klientów. Zmiany te wzmacniają pozycję PSI jako innowacyjnego lidera technologicznego w obszarze skalowalnych rozwiązań informatycznych opartych na sztucznej inteligencji i chmurze, rozwijanych z myślą o energetyce i przemyśle.

W ramach realizowanej strategii transformacji PSI Software SE zaprezentowała nową identyfikację wizualną. Odświeżony wizerunek w spójny sposób oddaje technologiczne zaawansowanie firmy, jej głęboką wiedzę branżową oraz silne ukierunkowanie na potrzeby klientów. Zmiany te wzmacniają pozycję PSI jako innowacyjnego lidera technologicznego w obszarze skalowalnych rozwiązań informatycznych opartych na sztucznej inteligencji i chmurze, rozwijanych z myślą o energetyce i przemyśle.

W ramach realizowanej strategii transformacji PSI Software SE zaprezentowała nową identyfikację wizualną. Odświeżony wizerunek w spójny sposób oddaje technologiczne zaawansowanie firmy, jej głęboką wiedzę branżową oraz silne ukierunkowanie na potrzeby klientów. Zmiany te wzmacniają pozycję PSI jako innowacyjnego lidera technologicznego w obszarze skalowalnych rozwiązań informatycznych opartych na sztucznej inteligencji i chmurze, rozwijanych z myślą o energetyce i przemyśle.

W ramach realizowanej strategii transformacji PSI Software SE zaprezentowała nową identyfikację wizualną. Odświeżony wizerunek w spójny sposób oddaje technologiczne zaawansowanie firmy, jej głęboką wiedzę branżową oraz silne ukierunkowanie na potrzeby klientów. Zmiany te wzmacniają pozycję PSI jako innowacyjnego lidera technologicznego w obszarze skalowalnych rozwiązań informatycznych opartych na sztucznej inteligencji i chmurze, rozwijanych z myślą o energetyce i przemyśle.

PROMAG S.A. rozpoczyna wdrożenie systemu ERP IFS Cloud we współpracy z L-Systems

PROMAG S.A., lider w obszarze intralogistyki, rozpoczął wdrożenie systemu ERP IFS Cloud, który ma wesprzeć dalszy rozwój firmy oraz integrację kluczowych procesów biznesowych. Projekt realizowany jest we współpracy z firmą L-Systems i obejmuje m.in. obszary finansów, produkcji, logistyki, projektów oraz serwisu, odpowiadając na rosnącą skalę i złożoność realizowanych przedsięwzięć.

F5 rozszerza portfolio bezpieczeństwa o narzędzia do ochrony systemów AI w środowiskach enterprise

F5 ogłosiło wprowadzenie dwóch nowych rozwiązań - F5 AI Guardrails oraz F5 AI Red Team - które mają odpowiedzieć na jedno z kluczowych wyzwań współczesnych organizacji: bezpieczne wdrażanie i eksploatację systemów sztucznej inteligencji na dużą skalę. Nowa oferta łączy ochronę działania modeli AI w czasie rzeczywistym z ofensy

Snowflake + OpenAI: AI bliżej biznesu

Snowflake przyspiesza wykorzystanie danych i sztucznej inteligencji w firmach, przenosząc AI z fazy eksperymentów do codziennych procesów biznesowych. Nowe rozwiązania w ramach AI Data Cloud integrują modele AI bezpośrednio z danymi, narzędziami deweloperskimi i warstwą semantyczną. Partnerstwo z OpenAI, agent Cortex Code, Semantic View Autopilot oraz rozwój Snowflake Postgres pokazują, jak budować skalowalne, bezpieczne i mierzalne wdrożenia AI w skali całej organizacji.

Najnowsze artykuły

Magazyn bez błędów? Sprawdź, jak system WMS zmienia codzienność logistyki

Współczesna logistyka wymaga nie tylko szybkości działania, lecz także maksymalnej precyzji – to właśnie te czynniki coraz częściej decydują o przewadze konkurencyjnej firm. Nawet drobne pomyłki w ewidencji stanów magazynowych, błędy przy przyjmowaniu dostaw czy nieprawidłowe rozmieszczenie towarów, mogą skutkować poważnymi stratami finansowymi i opóźnieniami w realizacji zamówień. W jaki sposób nowoczesne rozwiązania do zarządzania pomagają unikać takich sytuacji? Czym właściwie różni się tradycyjny system magazynowy od zaawansowanych rozwiązań klasy WMS (ang. Warehouse Management System)? I w jaki sposób inteligentne zarządzanie procesami magazynowymi realnie usprawnia codzienną pracę setek firm?

Współczesna logistyka wymaga nie tylko szybkości działania, lecz także maksymalnej precyzji – to właśnie te czynniki coraz częściej decydują o przewadze konkurencyjnej firm. Nawet drobne pomyłki w ewidencji stanów magazynowych, błędy przy przyjmowaniu dostaw czy nieprawidłowe rozmieszczenie towarów, mogą skutkować poważnymi stratami finansowymi i opóźnieniami w realizacji zamówień. W jaki sposób nowoczesne rozwiązania do zarządzania pomagają unikać takich sytuacji? Czym właściwie różni się tradycyjny system magazynowy od zaawansowanych rozwiązań klasy WMS (ang. Warehouse Management System)? I w jaki sposób inteligentne zarządzanie procesami magazynowymi realnie usprawnia codzienną pracę setek firm?

Migracja z SAP ECC na S4 HANA: Ryzyka, korzyści i alternatywne rozwiązania

W ostatnich latach wiele firm, które korzystają z systemu SAP ECC (Enterprise Central Component), stoi przed decyzją o przejściu na nowszą wersję — SAP S4 HANA. W obliczu końca wsparcia dla ECC w 2030 roku, temat ten staje się coraz bardziej aktualny. Przemiany technologiczne oraz rosnące oczekiwania związane z integracją nowych funkcji, jak sztuczna inteligencja (AI), skłaniają do refleksji nad tym, czy warto podjąć tak dużą zmianę w architekturze systemu. Przyjrzyjmy się głównym powodom, dla których firmy rozważają migrację do S4 HANA, ale także argumentom, które mogą przemawiać za pozostaniem przy dotychczasowym systemie ECC, przynajmniej na krótki okres.

Jak maksymalizować zyski z MTO i MTS dzięki BPSC ERP?

Zysk przedsiębiorstwa produkcyjnego zależy nie tylko od wydajności maszyn, ale przede wszystkim od precyzyjnego planowania, realnych danych i umiejętnego zarządzania procesami. Dlatego firmy, które chcą skutecznie działać zarówno w modelu Make to Stock (MTS), jak i Make to Order (MTO), coraz częściej sięgają po rozwiązania klasy ERP, takie jak BPSC ERP.

Zysk przedsiębiorstwa produkcyjnego zależy nie tylko od wydajności maszyn, ale przede wszystkim od precyzyjnego planowania, realnych danych i umiejętnego zarządzania procesami. Dlatego firmy, które chcą skutecznie działać zarówno w modelu Make to Stock (MTS), jak i Make to Order (MTO), coraz częściej sięgają po rozwiązania klasy ERP, takie jak BPSC ERP.

Ponad połowa cyberataków zaczyna się od błędu człowieka

Ponad 2/3 firm w Polsce odnotowała w zeszłym roku co najmniej 1 incydent naruszenia bezpieczeństwa . Według danych Unit 42, zespołu analitycznego Palo Alto Networks, aż 60% ataków rozpoczyna się od działań wymierzonych w pracowników – najczęściej pod postacią phishingu i innych form inżynierii społecznej . To pokazuje, że w systemie ochrony organizacji pracownicy są kluczowym ogniwem – i że firmy muszą nie tylko edukować, ale też konsekwentnie egzekwować zasady cyberhigieny. Warto o tym pamiętać szczególnie teraz, w październiku, gdy obchodzimy Europejski Miesiąc Cyberbezpieczeństwa.

MES - holistyczne zarządzanie produkcją

Nowoczesna produkcja wymaga precyzji, szybkości i pełnej kontroli nad przebiegiem procesów. Rosnąca złożoność zleceń oraz presja kosztowa sprawiają, że ręczne raportowanie i intuicyjne zarządzanie coraz częściej okazują się niewystarczające. Firmy szukają rozwiązań, które umożliwiają im widzenie produkcji „na żywo”, a nie z opóźnieniem kilku godzin czy dni. W tym kontekście kluczową rolę odgrywają narzędzia, które porządkują informacje i pozwalają reagować natychmiast, zamiast po fakcie.

Przeczytaj Również

Technologie na żądanie zyskują na popularności, ale za jaką cenę?

W erze dynamicznej transformacji cyfrowej organizacje coraz chętniej sięgają po technologie dostępn… / Czytaj więcej

Jaki serwer dla ERP, CRM czy BI? VPS, dedykowany, chmura a może on-premise?

Wybór właściwej infrastruktury serwerowej dla systemów ERP, CRM czy Business Intelligence to jedna… / Czytaj więcej

Strategiczna przewaga czy kosztowny mit? Kto wygrywa dzięki chmurze?

Chmura miała być odpowiedzią na wyzwania sektora finansowego: przestarzałą infrastrukturę, rozprosz… / Czytaj więcej

Nowe narzędzie, nowe możliwości – Adrian Guzy z CTDI o innowacyjności, kulturze pracy z danymi i analityce w Microsoft Fabric

W nowej siedzibie CTDI w Sękocinie Starym pod Warszawą tafle szkła odbijają poranne słońce, a wnętr… / Czytaj więcej

Hiperautomatyzacja: kolejny etap rewolucji czy buzzword?

Automatyzacja to już nie tylko boty i proste skrypty – kolejnym krokiem jest hiperautomatyzacja, kt… / Czytaj więcej

Jak agenci AI zrewolucjonizują przemysł, zwiększą produktywność i obniżą koszty

Obecnie każda firma chce być firmą AI, ale według McKinsey tylko 1% przedsiębiorstw uważa, że osiąg… / Czytaj więcej