Wiadomości / Bezpieczeństwo IT

Cyberprzestępcy odchodzą od tradycyjnych metod, takich jak szyfrowanie danych i groźby ich ujawnienia, na rzecz bardziej destrukcyjnych strategii. Jak wynika z najnowszego raportu zespołu badawczego Palo Alto Networks Unit42, aż 86% cyberataków prowadziło do zakłócenia działalności firm, a atakujący coraz częściej stawiają na sabotaż operacyjny zamiast kradzieży danych. Konsekwencją tej zmiany jest gwałtowny wzrost żądań okupu – w 2024 roku średnia kwota wyłudzeń sięgnęła 1,25 miliona dolarów, co oznacza wzrost o 80% w skali roku.

Cyberatak na firmę prawie zawsze zaczyna się (a często też kończy…) dochodzeniem, kto zawinił powstałej sytuacji. Gdy ofiarą padną systemy w infrastrukturze chmurowej, niemal automatycznie za winnego uznany zostaje dostawca usługi, kontrakt jest przerywany, a zaatakowana aplikacja przenoszona z powrotem do lokalnej infrastruktury przedsiębiorstwa. Tymczasem sytuacja nie jest tak oczywista i prosta.

Przemysł wytwórczy staje się coraz bardziej atrakcyjnym celem ataków. Hakerzy, chcąc zaburzyć pracę firm z tego sektora, atakują łańcuchy dostaw. Jeśli na przykład dostawca padł ofiarą złośliwego oprogramowania, firma może doświadczyć trudności w dostarczeniu zamówionych produktów.

Czy firmy powinny polegać na rozwiązaniach bezpieczeństwa opartych na chmurze? To i inne pytania nurtują zespoły IT przy zabezpieczaniu systemów, a gąszcz ofert nie ułatwia wyboru. Ale podjęcie właściwej decyzji wcale nie jest takie trudne.

Bring your own device, czyli przynoszenie własnego urządzenia, to określenie trendu funkcjonującego od kilku lat w przedsiębiorstwach. BYOD oznacza, że pracownik wykonuje zadania, korzystając z własnego sprzętu (laptopa, tabletu, telefonu), a nie tak jak dotychczas z urządzeń służbowych. Jeśli polityka firmy nie tyle przyzwala, co promuje standardy BYOD, przedsiębiorstwa mają szanse sporo zaoszczędzić- jednak aby tak się stało, niezbędne jest wdrożenie zasad bezpieczeństwa, które uchronią poufne dane przed wyciekiem.

Sprytne działanie w chmurze polega na zmianie sposobu wdrażania aplikacji biznesowych i zarządzania nimi. Firmy, które nieustannie wprowadzają innowacje i budują zrównoważoną strategię chmury, dają swoim klientom więcej od konkurencji i wyróżniają się na jej tle.

RAPORT ERP 2025

| RAPORT ERP obejmuje 60 rozwiązań ERP dostępnych na polskim rynku, opisanych przez ponad 565 funkcjonalności. KLIKNIJ I PRZEJDŹ DO RAPORTU |

Partnerzy raportu:

Najnowsze

Amerykanie chcą się zbroić przed cyberatakami

18 czerwiec 2019

Mobilne centrum cyberbezpieczeństwa IBM w Warszawie

11 czerwiec 2019

IBM pokazał w Warszawie mobilne centrum bezpieczeństwa. Ciężarówka IBM z naczepą skrywa nowoczesne centrum gotowe do wykrywania i reagowania na zagrożenia z sieci. IBM X-Force Command Cyber Tactical Operations Center (C-TOC) obecnie przemierza Europę z serią symulacji ataków hakerskich na żywo oraz wsparciem na żądanie w zakresie cyberbezpieczeństwa. Ważnym zadaniem mobilnego centrum IBM jest również edukacja i rozwój kompetencji w obszarze bezpieczeństwa.

IoT wciąż na celowniku hakerów

10 kwiecień 2019

Liczba zagrożeń związanych z Internetem rzeczy podwoiła się w 2018 r. Jak wynika z analizy firmy F-Secure, cyberprzestępcy nadal stosują znane i sprawdzone metody – aż 87% ataków wykorzystuje luki w zabezpieczeniach urządzeń lub słabe hasła.

Cyberprzestępcy celują w MSP

20 marzec 2019

Cyberprzestępcy odkryli, że firmy z sektora MŚP, są dla nich znacznie łatwiejszymi ofiarami. Liczba ataków na małe przedsiębiorstwa jest zatrważająca i powinna dać właścicielom niewielkich biznesów wiele do myślenia.

Wraz z liczbą smartfonów przybywa mobilnych zagrożeń

25 luty 2019

W ubiegłym roku liczba zagrożeń mobilnych wzrosła o 85 proc. – wynika z danych Orange Polska. Przestępcy mogą nie tylko korzystać z naszych kontaktów czy haseł logowania, lecz także wykraść pieniądze z bankowego konta. Mimo to Polacy rzadko decydują się na dodatkową ochronę urządzeń. Jedynie 20 proc. użytkowników instaluje na nich programy zabezpieczające.

Miliardy dolarów strat oraz skradzionych kont – największe cyberataki i wycieki danych ostatnich lat

13 luty 2019

Najwyższe straty spowodowane przez cyberatak wyniosły 10 mld dolarów. W największym ataku skierowanym przeciwko jednej firmie skradziono dane miliarda użytkowników. Metody hakerów wciąż się zmieniają – od ransomware , przez koparki kryptowalut (cryptojacking), do tzw. socjotechnik, czyli metod wyłudzania lub kradzieży danych. Natężenie i skala incydentów nie słabnie, a na celowniku są już nie tylko komputery, ale też smartfony, telewizory, a nawet samochody.

5 sposobów na zabezpieczenie swoich danych w sieci

11 luty 2019

Objętość danych przechowywanych oraz przetwarzanych współcześnie w internecie jest praktycznie niemożliwa do określenia (a także do wyobrażenia). Według szacunków tygodnika Newsweek (dane z marca 2018 roku), każdy użytkownik sieci tworzy około 12 gigabajtów danych... dziennie!

ZUS wybiera IBM Z w celu zapewnienia bezpieczeństwa danych klientów

05 luty 2019

ZUS wybrał platformę IBM Z, aby zapewnić bezpieczeństwo i efektywność systemu KSI, który jest sercem systemu emerytalnego w Polsce. Czteroletnia umowa - zawarta w grudniu 2018 r. - o wartości 70,5 mln PLN pozwala zagwarantować dalszy rozwój systemu w ramach strategii ZUS na lata 2016-2020, której celem jest m.in. usprawnienie systemu zarządzania bezpieczeństwem informacji.

Przemysł i MŚP na celowniku hakerów

30 styczeń 2019

Przemysł wytwórczy staje się coraz bardziej atrakcyjnym celem ataków. Hakerzy, chcąc zaburzyć pracę firm z tego sektora, atakują łańcuchy dostaw. Jeśli na przykład dostawca padł ofiarą złośliwego oprogramowania, firma może doświadczyć trudności w dostarczeniu zamówionych produktów.

Jak firmy powinny sobie radzić ze zjawiskiem BYOD?

16 styczeń 2019

Wraz z postępującą cyfryzacją przedsiębiorstw na znaczeniu zyskuje zjawisko BYOD, czyli Bring Your Own Device. Polega na wykorzystaniu przez pracowników prywatnych urządzeń, np. smartfonów i tabletów, do łączenia się z firmową siecią. Zjawisko dotyczy już 87% organizacji i może narażać je na cyberzagrożenia.

Jak zaspokoić potrzeby związane z inteligentnym zarządzaniem danymi w 2019 roku?

15 styczeń 2019

Dane diametralnie zmieniły nasz świat. Każdy proces – zarówno zewnętrzna interakcja z klientem, jak i wewnętrzne zadanie realizowane przez pracownika – zostawia po sobie ślad w postaci cyfrowych informacji. Ilość cyfrowych zasobów generowanych przez ludzi i maszyny rośnie dziś dziesięciokrotnie szybciej niż ilość tradycyjnych danych biznesowych. Co więcej, w przypadku danych generowanych przez maszyny mamy do czynienia z tempem pięćdziesięciokrotnie wyższym. Nieustannie zmienia się także sposób, w jaki konsumujemy zasoby informatyczne i wchodzimy z nimi w interakcje. Rośnie liczba innowacji zwiększających prężność działania firm i ich wydajność biznesową. W takim środowisku ważne jest, aby w przedsiębiorstwach rozumiano zapotrzebowanie na inteligentne zarządzanie danymi, co pomoże wyprzedzać zachodzące zmiany i zapewniać klientom coraz lepsze usługi.

Koniec zabezpieczeń Captcha?

09 styczeń 2019

Niedawno opublikowane wyniki badań pokazują, że niektóre rodzaje zabezpieczeń captcha stały się przestarzałe. Powód: maszyny nauczyły się, jak je omijać.

Administracja zadba o bezpieczeństwo informacji w erze internetu rzeczy

09 styczeń 2019

Wraz z rozwojem internetu rzeczy coraz więcej urządzeń będzie podłączonych do sieci i będzie gromadzić informacje o użytkownikach. Bezpieczeństwo tych danych stanowi jedno z największych wyzwań. Zadaniem regulatorów i rządów poszczególnych państw jest wyznaczać taki kierunek rozwoju technologii, który to bezpieczeństwo zapewni – podkreślają eksperci. Szczególne znaczenie ma tu bezpieczeństwo dzieci w internecie. Projektem, w którym bezpieczeństwo danych i treści dla najmłodszych będzie mieć szczególne znaczenie, jest Ogólnopolska Sieć Edukacyjna. O jej utrzymanie i dobór odpowiednich treści zadba NASK, który w tym celu wykorzysta m.in. algorytmy oparte na sztucznej inteligencji.

Biznes oszukany. Czym się zajmą cyberprzestępcy w 2019 r.

08 styczeń 2019

Przestępczość cyfrowa to ogromna gałąź przemysłu czerpiącego z realnej, ludzkiej krzywdy. Zorganizowane grupy kryminalistów funkcjonują jak korporacje, zatrudniając hakerów do różnych zadań, świadcząc usługi np. dla zainteresowanych nielegalnym zyskiem. Polem realizacji cyberkryminalistów jest Internet i urządzenia elektroniczne, zaś furtką wejścia: aplikacje, z których korzystamy.

Rynek IT: Wiadomości

PSI prezentuje nową identyfikację wizualną

W ramach realizowanej strategii transformacji PSI Software SE zaprezentowała nową identyfikację wizualną. Odświeżony wizerunek w spójny sposób oddaje technologiczne zaawansowanie firmy, jej głęboką wiedzę branżową oraz silne ukierunkowanie na potrzeby klientów. Zmiany te wzmacniają pozycję PSI jako innowacyjnego lidera technologicznego w obszarze skalowalnych rozwiązań informatycznych opartych na sztucznej inteligencji i chmurze, rozwijanych z myślą o energetyce i przemyśle.

W ramach realizowanej strategii transformacji PSI Software SE zaprezentowała nową identyfikację wizualną. Odświeżony wizerunek w spójny sposób oddaje technologiczne zaawansowanie firmy, jej głęboką wiedzę branżową oraz silne ukierunkowanie na potrzeby klientów. Zmiany te wzmacniają pozycję PSI jako innowacyjnego lidera technologicznego w obszarze skalowalnych rozwiązań informatycznych opartych na sztucznej inteligencji i chmurze, rozwijanych z myślą o energetyce i przemyśle.

W ramach realizowanej strategii transformacji PSI Software SE zaprezentowała nową identyfikację wizualną. Odświeżony wizerunek w spójny sposób oddaje technologiczne zaawansowanie firmy, jej głęboką wiedzę branżową oraz silne ukierunkowanie na potrzeby klientów. Zmiany te wzmacniają pozycję PSI jako innowacyjnego lidera technologicznego w obszarze skalowalnych rozwiązań informatycznych opartych na sztucznej inteligencji i chmurze, rozwijanych z myślą o energetyce i przemyśle.

W ramach realizowanej strategii transformacji PSI Software SE zaprezentowała nową identyfikację wizualną. Odświeżony wizerunek w spójny sposób oddaje technologiczne zaawansowanie firmy, jej głęboką wiedzę branżową oraz silne ukierunkowanie na potrzeby klientów. Zmiany te wzmacniają pozycję PSI jako innowacyjnego lidera technologicznego w obszarze skalowalnych rozwiązań informatycznych opartych na sztucznej inteligencji i chmurze, rozwijanych z myślą o energetyce i przemyśle.

Snowflake + OpenAI: AI bliżej biznesu

Snowflake przyspiesza wykorzystanie danych i sztucznej inteligencji w firmach, przenosząc AI z fazy eksperymentów do codziennych procesów biznesowych. Nowe rozwiązania w ramach AI Data Cloud integrują modele AI bezpośrednio z danymi, narzędziami deweloperskimi i warstwą semantyczną. Partnerstwo z OpenAI, agent Cortex Code, Semantic View Autopilot oraz rozwój Snowflake Postgres pokazują, jak budować skalowalne, bezpieczne i mierzalne wdrożenia AI w skali całej organizacji.

Hakerzy nie kradną już tylko haseł. Oni kradną Twój czas i przyszłość. Jak chronić ERP przed paraliżem?

Hakerzy coraz rzadziej koncentrują się wyłącznie na kradzieży haseł. Ich prawdziwym celem jest dziś sparaliżowanie kluczowych systemów biznesowych, przejęcie kontroli nad danymi i wymuszenie kosztownych decyzji pod presją czasu. System ERP, jako centralny punkt zarządzania finansami, produkcją i logistyką, stał się dla cyberprzestępców najbardziej atrakcyjnym celem. Ten artykuł pokazuje, dlaczego tradycyjne zabezpieczenia przestają wystarczać i jak realnie chronić ERP przed atakami, które mogą zatrzymać firmę z dnia na dzień.

PLM jako fundament globalnej transformacji inżynierii

Globalna transformacja inżynierii w Grupie FAYAT pokazuje, że PLM stał się dziś narzędziem zarządczym, a nie wyłącznie systemem IT. Partnerstwo pomiędzy Transition Technologies PSC a FAYAT Mixing Plants obejmuje wdrożenie korporacyjnego PLM w wielu krajach i stanowi fundament zmiany sposobu pracy z danymi produktowymi – od inżynierii, przez produkcję, po serwis. To przykład, jak jedno źródło prawdy o produkcie staje się warunkiem skalowania globalnej organizacji przemysłowej.

Najnowsze video:

Case Studies

Cyberbezpieczeństwo coraz ważniejsze dla branży logistycznej

Nowoczesna, szybko rozwijająca się firma transportowa obsługująca prawie 40 tys. zleceń rocznie na… / Czytaj więcej

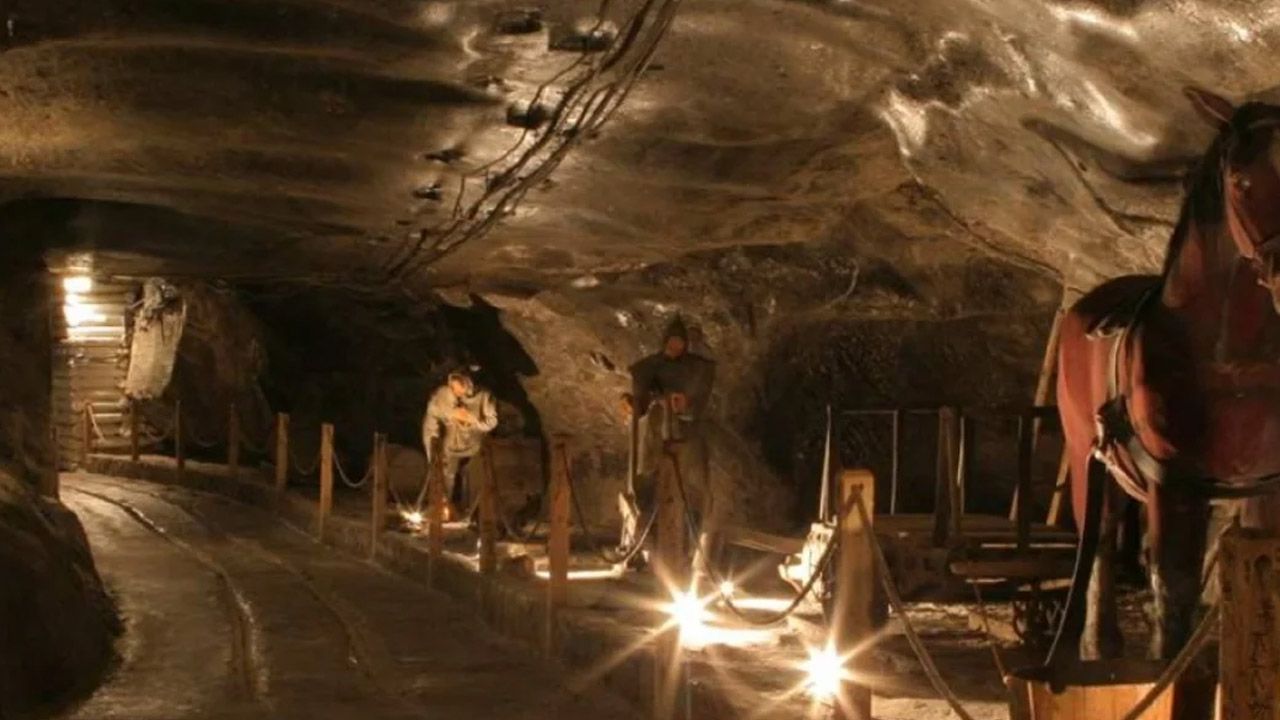

Zintegrowany system zabezpieczeń w sieci Kopalni Soli „Wieliczka”

Gwałtowny rozwój infrastruktury informatycznej związany z rosnącymi wymaganiami dotyczącymi wdrażan… / Czytaj więcej

Wydawnictwo, e-commerce i logistyka w jednym systemie ERP

Nowoczesny ERP pozwala wydawnictwu jednocześnie kontrolować produkcję, sprzedaż online i logistykę… / Czytaj więcej

Wdrożenie systemu ERP IFS Cloud w Fabryce Mebli WUTEH

W branży meblarskiej, charakteryzującej się wysoką złożonością procesów oraz równoległą realizacją… / Czytaj więcej

Jak Teads w 3 miesiące zautomatyzował finanse i skrócił raportowanie do 2 dni w Dynamics 365 Finance

Teads zdołał w zaledwie trzy miesiące zautomatyzować kluczowe procesy finansowe w Niemczech i Szwaj… / Czytaj więcej

Uzdrowisko Ciechocinek S.A. postawiło na cyfryzację z systemem ERP enova365

Tam gdzie ponad 100 000 kuracjuszy rocznie oczekuje kompetentnej opieki, nie ma miejsca na kompromi… / Czytaj więcej

Zapachy ze szczyptą magii - jak technologia wspiera JAR Aromaty?

Jest takie miejsce pod Warszawą, w którym technika i nauka spotykają się ze… sztuką. To JAR Aromaty… / Czytaj więcej

Woodeco stawia na strategiczną transformację w chmurze z SAP

Polski przemysł drzewny generuje istotny wkład do gospodarki, ale zmaga się m.in. z rosnącymi koszt… / Czytaj więcej

Komfort udoskonala obsługę dzięki inteligentnej personalizacji od Salesforce

Komfort, jedna z najbardziej rozpoznawalnych polskich marek w segmencie wyposażenia wnętrz, wdrożył… / Czytaj więcej

PepsiCo przyspiesza strategię AI dzięki Agentforce od Salesforce

PepsiCo ogłosiło dziś plany wdrożenia Agentforce – platformy cyfrowej siły roboczej firmy Salesforc… / Czytaj więcej

FC Bayern gra w transformację cyfrową dzięki rozwiązaniom SAP

Cyfrowe innowacje wpływają na to, w jaki sposób ludzie uprawiają sport, korzystają z niego, czy ang… / Czytaj więcej

Cerrad inwestuje w technologiczne rozwiązania, jako wsparcie w czasach kryzysu

Firmy stoją obecnie przed wyzwaniami związanymi z dynamicznym rozwojem nowych technologii, ale też… / Czytaj więcej

Wdrożenie systemu IT Cube CRM w firmie WAGNER-SERVICE Sp. z o.o.

System ITCube CRM umożliwia niezakłócone, elastyczne i odporne funkcjonowanie przedsiębiorstwa w go… / Czytaj więcej

System ITCube CRM w firmie SERAFIN

Wyróżnij się lub zgiń” to tytuł książki traktującej o wyróżnieniu swojego produktu na tle konkurenc… / Czytaj więcej

Porsche rozpędza się w kierunku cyfrowej transformacji z rozwiązaniami SAP

60 proc. kadry kierowniczej z branży motoryzacyjnej twierdzi, że jest bardzo lub bardzo dobrze przy… / Czytaj więcej

Dane w skrzynce z narzędziami

Niespełna 4 miesiące, to czas jaki potrzebny był GTX Service do zastosowania w organizacji rozwiąza… / Czytaj więcej

System raportowania zarządczego dla branży budowlanej

Opisany poniżej przykład wdrożenia systemu FlexiReporting jednoznacznie pokazuje, iż rozwiązanie to… / Czytaj więcej