Wiadomości / Bezpieczeństwo IT

Cyberprzestępcy odchodzą od tradycyjnych metod, takich jak szyfrowanie danych i groźby ich ujawnienia, na rzecz bardziej destrukcyjnych strategii. Jak wynika z najnowszego raportu zespołu badawczego Palo Alto Networks Unit42, aż 86% cyberataków prowadziło do zakłócenia działalności firm, a atakujący coraz częściej stawiają na sabotaż operacyjny zamiast kradzieży danych. Konsekwencją tej zmiany jest gwałtowny wzrost żądań okupu – w 2024 roku średnia kwota wyłudzeń sięgnęła 1,25 miliona dolarów, co oznacza wzrost o 80% w skali roku.

Cyberatak na firmę prawie zawsze zaczyna się (a często też kończy…) dochodzeniem, kto zawinił powstałej sytuacji. Gdy ofiarą padną systemy w infrastrukturze chmurowej, niemal automatycznie za winnego uznany zostaje dostawca usługi, kontrakt jest przerywany, a zaatakowana aplikacja przenoszona z powrotem do lokalnej infrastruktury przedsiębiorstwa. Tymczasem sytuacja nie jest tak oczywista i prosta.

Przemysł wytwórczy staje się coraz bardziej atrakcyjnym celem ataków. Hakerzy, chcąc zaburzyć pracę firm z tego sektora, atakują łańcuchy dostaw. Jeśli na przykład dostawca padł ofiarą złośliwego oprogramowania, firma może doświadczyć trudności w dostarczeniu zamówionych produktów.

Czy firmy powinny polegać na rozwiązaniach bezpieczeństwa opartych na chmurze? To i inne pytania nurtują zespoły IT przy zabezpieczaniu systemów, a gąszcz ofert nie ułatwia wyboru. Ale podjęcie właściwej decyzji wcale nie jest takie trudne.

Bring your own device, czyli przynoszenie własnego urządzenia, to określenie trendu funkcjonującego od kilku lat w przedsiębiorstwach. BYOD oznacza, że pracownik wykonuje zadania, korzystając z własnego sprzętu (laptopa, tabletu, telefonu), a nie tak jak dotychczas z urządzeń służbowych. Jeśli polityka firmy nie tyle przyzwala, co promuje standardy BYOD, przedsiębiorstwa mają szanse sporo zaoszczędzić- jednak aby tak się stało, niezbędne jest wdrożenie zasad bezpieczeństwa, które uchronią poufne dane przed wyciekiem.

Sprytne działanie w chmurze polega na zmianie sposobu wdrażania aplikacji biznesowych i zarządzania nimi. Firmy, które nieustannie wprowadzają innowacje i budują zrównoważoną strategię chmury, dają swoim klientom więcej od konkurencji i wyróżniają się na jej tle.

RAPORT ERP 2025

| RAPORT ERP obejmuje 60 rozwiązań ERP dostępnych na polskim rynku, opisanych przez ponad 565 funkcjonalności. KLIKNIJ I PRZEJDŹ DO RAPORTU |

Partnerzy raportu:

Najnowsze

88 proc. polskich CSO ma problem z obsługą alertów bezpieczeństwa

27 wrzesień 2021

Techniki i narzędzia cyberataków coraz szybciej ewoluują, a co za tym idzie, liczba alarmów związanych z cyberbezpieczeństwem coraz szybciej wzrasta. Jednak jak wynika z badania przeprowadzonego wśród polskich CSO, w przeważającej większości nie są one poddawane odpowiedniej analizie. Może to skutkować realnym zagrożeniem bezpieczeństwa systemów informatycznych. Raport Trend Micro i CSO Counsil wskazuje, jakie są przyczyny tych problemów.

Dostawcy rozwiązań bezpieczeństwa IT są poddawani surowym testom przez... hakerów

09 wrzesień 2021

Ze względu na kluczową rolę w systemie ochrony przed cyberatakami, firmy wyspecjalizowane w tworzeniu oprogramowania zabezpieczającego, to jeden z sektorów szczególnego zainteresowania hakerów. – Dostawcy muszą wzmocnić swoje wysiłki w zakresie bezpieczeństwa i dbać o zaufanie swoich klientów – komentują eksperci Stormshield.

Sztuczna inteligencja przeciwko cyberprzestępcom, czyli jak ogniem zwalczyć ogień

27 sierpień 2021

Sztuczna inteligencja (AI) znajduje coraz szersze zastosowanie. Jest obecna w wielu dziedzinach codziennego życia – od zakupów online po ochronę zdrowia. Niestety, wykorzystują ją także cyberprzestępcy, którzy dzięki tym mechanizmom wzmacniają skuteczność swoich ataków. Aby podjąć skuteczną walkę, zespoły ds. cyberbezpieczeństwa powinny zatem skupić się na zrozumieniu tych technik i na bazie tej wiedzy projektować strategię działania.

Czy firmy powinny płacić okup cyberprzestępcom?

28 lipiec 2021

Płacić czy nie płacić – oto jest pytanie… warte nawet miliony złotych. Ransomware to słowo, które spędza sen z powiek setkom szefów działów IT na całym świecie. Ataki za pomocą tzw. oprogramowania wymuszającego okup są coraz częstsze, a ich liczba rośnie z roku na rok.

Według raportu Cisco, aż 41 proc. organizacji padło ofiarą cyberataku w ostatnich dwóch latach

22 czerwiec 2021

Jak wynika z najnowszego badania „2021 Security Outcomes Study: Endpoint Edition”, w ciągu ostatnich dwóch lat organizacje zmagały się z rosnącą falą cyberataków. Z pewnością wpłynęła na to pandemia i trudności z odpowiednią ochroną rozproszonych zespołów. Jednak zdaniem ekspertów Cisco, problemem są również niewłaściwe kryteria wyboru narzędzi z zakresu cyberbezpieczeństwa oraz zabezpieczenie urządzeń końcowych. Źle dobrane rozwiązania zwiększają szansę ataków nawet o 58%.

Jeszcze bardziej bezpieczne zarządzanie stacjami końcowymi

15 czerwiec 2021

Baramundi software AG opublikowała nową wersję baramundi Management Suite. Kompleksowy system do ujednoliconego zarządzania punktami końcowymi (Unified Endpoint Management – UEM) po raz kolejny został wzbogacony o liczne usprawnienia. Jednym z nich jest możliwość centralnego zarządzania programem antywirusowym Microsoft Defender. Inne ulepszenia obejmują nowe profile do stopniowego wdrażania aktualizacji Microsoft, prezentację danych historycznych w Argus Cocpit, mobilną wersję baramundi Management Center i wiele innych. Podobnie jak w poprzednich latach, najnowsza wersja systemu - 2021 R1 - została stworzona w oparciu o opinie klientów i społeczności baramundi.

Kiedy logowanie bez haseł? Poprawa uwierzytelniania z AI możliwa już dziś

31 maj 2021

Korzystanie z haseł jest niewygodne i powoduje liczne luki w zabezpieczeniach. Niemniej, ciągle jeszcze nie ma lepszej metody logowania, hasła są więc konieczne, ponieważ firmy są zobowiązane do zapewnienia bezpieczeństwa użytkownikom. Ci z kolei twierdzą w większości, że bezpieczeństwo jest ważniejsze niż wygoda, ale ich działania mówią co innego.

58 proc. firm w Europie Środkowo-Wschodniej nie ma kompleksowej strategii bezpieczeństwa

Badanie Microsoft przeprowadzone przez IDC dowodzi, że naruszenie bezpieczeństwa jest głównym powodem obaw dla 55 proc. przepytanych firm. Połowa respondentów zwróciła także uwagę na niski poziom świadomości pracowników w zakresie cyberbezpieczeństwa. W efekcie 9 na 10 organizacji w regionie CEE planuje w ciągu najbliższych dwóch lat utrzymać lub zwiększyć swój budżet na zabezpieczenia, a 54 proc. firm przewiduje migrację do chmury, dla zapewnienia wyższego poziomu bezpieczeństwa.

Badanie Microsoft przeprowadzone przez IDC dowodzi, że naruszenie bezpieczeństwa jest głównym powodem obaw dla 55 proc. przepytanych firm. Połowa respondentów zwróciła także uwagę na niski poziom świadomości pracowników w zakresie cyberbezpieczeństwa. W efekcie 9 na 10 organizacji w regionie CEE planuje w ciągu najbliższych dwóch lat utrzymać lub zwiększyć swój budżet na zabezpieczenia, a 54 proc. firm przewiduje migrację do chmury, dla zapewnienia wyższego poziomu bezpieczeństwa.

14 maj 2021

Badanie Microsoft przeprowadzone przez IDC dowodzi, że naruszenie bezpieczeństwa jest głównym powodem obaw dla 55 proc. przepytanych firm. Połowa respondentów zwróciła także uwagę na niski poziom świadomości pracowników w zakresie cyberbezpieczeństwa. W efekcie 9 na 10 organizacji w regionie CEE planuje w ciągu najbliższych dwóch lat utrzymać lub zwiększyć swój budżet na zabezpieczenia, a 54 proc. firm przewiduje migrację do chmury, dla zapewnienia wyższego poziomu bezpieczeństwa.

Badanie Microsoft przeprowadzone przez IDC dowodzi, że naruszenie bezpieczeństwa jest głównym powodem obaw dla 55 proc. przepytanych firm. Połowa respondentów zwróciła także uwagę na niski poziom świadomości pracowników w zakresie cyberbezpieczeństwa. W efekcie 9 na 10 organizacji w regionie CEE planuje w ciągu najbliższych dwóch lat utrzymać lub zwiększyć swój budżet na zabezpieczenia, a 54 proc. firm przewiduje migrację do chmury, dla zapewnienia wyższego poziomu bezpieczeństwa.

Cisco prezentuje nową, rozszerzoną architekturę SASE

11 maj 2021

Cisco, lider w dziedzinie rozwiązań sieciowych i bezpieczeństwa klasy enterprise, wprowadziło nową, rozszerzoną ofertę Secure Access Service Edge (SASE). To kolejny ważny krok na drodze firmy do radykalnego uproszczenia bezpieczeństwa i działania sieci. Zapewni wsparcie zespołom zajmującym się operacjami sieciowymi (NetOps) i bezpieczeństwem (SecOps) w zakresie bezpiecznego dostępu użytkowników do aplikacji. Cisco ogłosiło również wprowadzenie ulepszeń w natywnie chmurowej platformie SecureX, które pozwalają szybciej i efektywniej zarządzać nowymi i rozprzestrzeniającymi się zagrożeniami.

Cyfrowa transformacja opiera się na zaufaniu

06 maj 2021

Jesteśmy coraz bardziej uzależnieni od technologii, z której korzystamy w celach związanych z pracą, komunikacją i rozrywką. Musimy więc jej zaufać. Jeśli wybraliśmy pracę z domu zamiast dojeżdżania do biura, to chcemy mieć pewność, że nasz laptop jest w pełni sprawny, łącze internetowe stabilne, a niezbędne aplikacje chmurowe zawsze dostępne. Jest jednak naturalne, że podświadomie bardziej boimy się awarii urządzeń i połączeń podczas pracy w domu niż w biurze, gdzie w tym samym budynku pracuje zespół informatyków.

Ataki odmowa usługi (DoS) oraz na login-hasło najczęściej zgłaszanymi incydentami bezpieczeństwa

15 kwiecień 2021

Europa, Bliski Wschód i Afryka (EMEA) jest drugim najczęściej atakowanym regionem pod względem liczby ataków DoS po Azji i Pacyfiku, Chinach i Japonii (APCJ). Wśród incydentów zgłaszanych przez organizacje finansowe, najwyższy odsetek stanowią ataki na login i hasło.

Cisco prezentuje przyszłość bez haseł i wzmacnia cyfrowe zabezpieczenia dla wszystkich

06 kwiecień 2021

Cisco zaprezentowało przyszłość prostego i skutecznego bezpieczeństwa cyfrowego dzięki niezależnemu od infrastruktury, bezhasłowemu uwierzytelnianiu Duo. Zintegrowane z istniejącym systemem uwierzytelniania Duo, używanym przez ponad 25 000 organizacji na całym świecie, uwierzytelnianie bezhasłowe Duo umożliwi użytkownikom korporacyjnym pominięcie haseł i bezpieczne logowanie do aplikacji w chmurze za pomocą kluczy bezpieczeństwa lub biometrii wbudowanych w nowoczesne laptopy i smartfony.

Firmy w Polsce w czasie pandemii doceniają znaczenie cyberbezpieczeństwa

17 marzec 2021

Wzrost skali pracy zdalnej jest najbardziej widoczną zmianą, która zaszła w przedsiębiorstwach w efekcie pandemii COVID-19. Według badania przeprowadzonego na zlecenie firmy Fortinet przez ARC Rynek i Opinia, jedną z konsekwencji pandemii COVID-19 jest też fakt, że zarządy przedsiębiorstw zwróciły większą uwagę na kwestie cyberbezpieczeństwa i traktują je bardziej priorytetowo.

Gerda powierza dane Chmurze Comarch

Gerda, producent drzwi i zamków do drzwi, podnosi standardy ochrony oraz bezpieczeństwa informacji i przenosi dane do systemu Comarch IBARD. Narzędzie umożliwia firmie wykonanie kopii zapasowych danych, ich przechowywanie w chmurze oraz współdzielenie między pracownikami. Dzięki właściwie zaplanowanej i przeprowadzonej migracji, przeniesienie firmowych zasobów do chmury przełożyło się również na ograniczenia kosztów ponoszonych na utrzymanie infrastruktury informatycznej.

Gerda, producent drzwi i zamków do drzwi, podnosi standardy ochrony oraz bezpieczeństwa informacji i przenosi dane do systemu Comarch IBARD. Narzędzie umożliwia firmie wykonanie kopii zapasowych danych, ich przechowywanie w chmurze oraz współdzielenie między pracownikami. Dzięki właściwie zaplanowanej i przeprowadzonej migracji, przeniesienie firmowych zasobów do chmury przełożyło się również na ograniczenia kosztów ponoszonych na utrzymanie infrastruktury informatycznej.

22 luty 2021

Gerda, producent drzwi i zamków do drzwi, podnosi standardy ochrony oraz bezpieczeństwa informacji i przenosi dane do systemu Comarch IBARD. Narzędzie umożliwia firmie wykonanie kopii zapasowych danych, ich przechowywanie w chmurze oraz współdzielenie między pracownikami. Dzięki właściwie zaplanowanej i przeprowadzonej migracji, przeniesienie firmowych zasobów do chmury przełożyło się również na ograniczenia kosztów ponoszonych na utrzymanie infrastruktury informatycznej.

Gerda, producent drzwi i zamków do drzwi, podnosi standardy ochrony oraz bezpieczeństwa informacji i przenosi dane do systemu Comarch IBARD. Narzędzie umożliwia firmie wykonanie kopii zapasowych danych, ich przechowywanie w chmurze oraz współdzielenie między pracownikami. Dzięki właściwie zaplanowanej i przeprowadzonej migracji, przeniesienie firmowych zasobów do chmury przełożyło się również na ograniczenia kosztów ponoszonych na utrzymanie infrastruktury informatycznej.

Problemy z zasobami specjalistów w dziedzinie cyberbezpieczeństwa? - 4 sposoby na stawienie im czoła

02 luty 2021

W obszarze cyberbezpieczeństwa dostępność odpowiednich specjalistów zawsze stanowiła pewien problem. Traktowanie zabezpieczeń tak, jak to często ma miejsce w przypadku szybkiego tworzenia nowych aplikacji biznesowych, nie zawsze uchodzi firmom na sucho. Efektem jest zwykle nadmierne obciążenie specjalistów ds. bezpieczeństwa, których i tak jest zbyt mało. Jednocześnie pracownicy specjalizujący się w cyberbezpieczeństwie są bardzo poszukiwani na rynku pracy, a na zajmowanych przez nich stanowiskach widać dużą rotację.

Rynek IT: Wiadomości

PSI prezentuje nową identyfikację wizualną

W ramach realizowanej strategii transformacji PSI Software SE zaprezentowała nową identyfikację wizualną. Odświeżony wizerunek w spójny sposób oddaje technologiczne zaawansowanie firmy, jej głęboką wiedzę branżową oraz silne ukierunkowanie na potrzeby klientów. Zmiany te wzmacniają pozycję PSI jako innowacyjnego lidera technologicznego w obszarze skalowalnych rozwiązań informatycznych opartych na sztucznej inteligencji i chmurze, rozwijanych z myślą o energetyce i przemyśle.

W ramach realizowanej strategii transformacji PSI Software SE zaprezentowała nową identyfikację wizualną. Odświeżony wizerunek w spójny sposób oddaje technologiczne zaawansowanie firmy, jej głęboką wiedzę branżową oraz silne ukierunkowanie na potrzeby klientów. Zmiany te wzmacniają pozycję PSI jako innowacyjnego lidera technologicznego w obszarze skalowalnych rozwiązań informatycznych opartych na sztucznej inteligencji i chmurze, rozwijanych z myślą o energetyce i przemyśle.

W ramach realizowanej strategii transformacji PSI Software SE zaprezentowała nową identyfikację wizualną. Odświeżony wizerunek w spójny sposób oddaje technologiczne zaawansowanie firmy, jej głęboką wiedzę branżową oraz silne ukierunkowanie na potrzeby klientów. Zmiany te wzmacniają pozycję PSI jako innowacyjnego lidera technologicznego w obszarze skalowalnych rozwiązań informatycznych opartych na sztucznej inteligencji i chmurze, rozwijanych z myślą o energetyce i przemyśle.

W ramach realizowanej strategii transformacji PSI Software SE zaprezentowała nową identyfikację wizualną. Odświeżony wizerunek w spójny sposób oddaje technologiczne zaawansowanie firmy, jej głęboką wiedzę branżową oraz silne ukierunkowanie na potrzeby klientów. Zmiany te wzmacniają pozycję PSI jako innowacyjnego lidera technologicznego w obszarze skalowalnych rozwiązań informatycznych opartych na sztucznej inteligencji i chmurze, rozwijanych z myślą o energetyce i przemyśle.

Snowflake + OpenAI: AI bliżej biznesu

Snowflake przyspiesza wykorzystanie danych i sztucznej inteligencji w firmach, przenosząc AI z fazy eksperymentów do codziennych procesów biznesowych. Nowe rozwiązania w ramach AI Data Cloud integrują modele AI bezpośrednio z danymi, narzędziami deweloperskimi i warstwą semantyczną. Partnerstwo z OpenAI, agent Cortex Code, Semantic View Autopilot oraz rozwój Snowflake Postgres pokazują, jak budować skalowalne, bezpieczne i mierzalne wdrożenia AI w skali całej organizacji.

Hakerzy nie kradną już tylko haseł. Oni kradną Twój czas i przyszłość. Jak chronić ERP przed paraliżem?

Hakerzy coraz rzadziej koncentrują się wyłącznie na kradzieży haseł. Ich prawdziwym celem jest dziś sparaliżowanie kluczowych systemów biznesowych, przejęcie kontroli nad danymi i wymuszenie kosztownych decyzji pod presją czasu. System ERP, jako centralny punkt zarządzania finansami, produkcją i logistyką, stał się dla cyberprzestępców najbardziej atrakcyjnym celem. Ten artykuł pokazuje, dlaczego tradycyjne zabezpieczenia przestają wystarczać i jak realnie chronić ERP przed atakami, które mogą zatrzymać firmę z dnia na dzień.

PLM jako fundament globalnej transformacji inżynierii

Globalna transformacja inżynierii w Grupie FAYAT pokazuje, że PLM stał się dziś narzędziem zarządczym, a nie wyłącznie systemem IT. Partnerstwo pomiędzy Transition Technologies PSC a FAYAT Mixing Plants obejmuje wdrożenie korporacyjnego PLM w wielu krajach i stanowi fundament zmiany sposobu pracy z danymi produktowymi – od inżynierii, przez produkcję, po serwis. To przykład, jak jedno źródło prawdy o produkcie staje się warunkiem skalowania globalnej organizacji przemysłowej.

Najnowsze video:

Case Studies

Cyberbezpieczeństwo coraz ważniejsze dla branży logistycznej

Nowoczesna, szybko rozwijająca się firma transportowa obsługująca prawie 40 tys. zleceń rocznie na… / Czytaj więcej

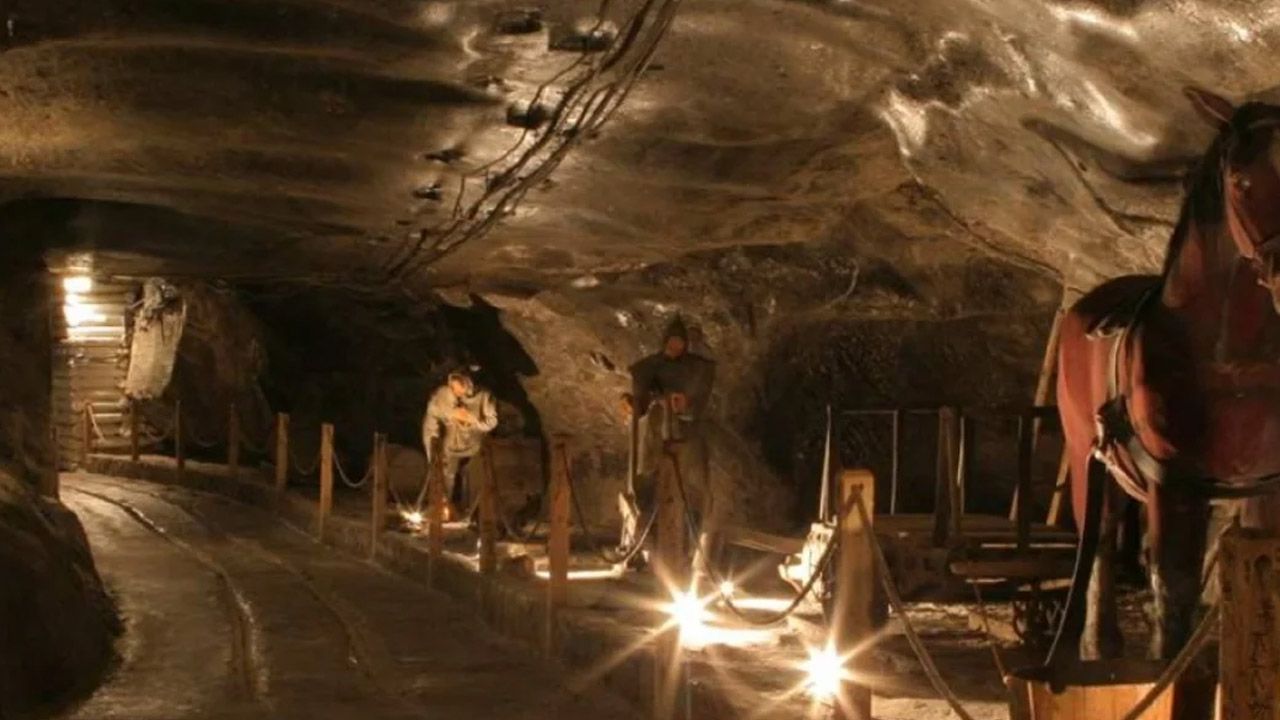

Zintegrowany system zabezpieczeń w sieci Kopalni Soli „Wieliczka”

Gwałtowny rozwój infrastruktury informatycznej związany z rosnącymi wymaganiami dotyczącymi wdrażan… / Czytaj więcej

Wydawnictwo, e-commerce i logistyka w jednym systemie ERP

Nowoczesny ERP pozwala wydawnictwu jednocześnie kontrolować produkcję, sprzedaż online i logistykę… / Czytaj więcej

Wdrożenie systemu ERP IFS Cloud w Fabryce Mebli WUTEH

W branży meblarskiej, charakteryzującej się wysoką złożonością procesów oraz równoległą realizacją… / Czytaj więcej

Jak Teads w 3 miesiące zautomatyzował finanse i skrócił raportowanie do 2 dni w Dynamics 365 Finance

Teads zdołał w zaledwie trzy miesiące zautomatyzować kluczowe procesy finansowe w Niemczech i Szwaj… / Czytaj więcej

Uzdrowisko Ciechocinek S.A. postawiło na cyfryzację z systemem ERP enova365

Tam gdzie ponad 100 000 kuracjuszy rocznie oczekuje kompetentnej opieki, nie ma miejsca na kompromi… / Czytaj więcej

Zapachy ze szczyptą magii - jak technologia wspiera JAR Aromaty?

Jest takie miejsce pod Warszawą, w którym technika i nauka spotykają się ze… sztuką. To JAR Aromaty… / Czytaj więcej

Woodeco stawia na strategiczną transformację w chmurze z SAP

Polski przemysł drzewny generuje istotny wkład do gospodarki, ale zmaga się m.in. z rosnącymi koszt… / Czytaj więcej

Komfort udoskonala obsługę dzięki inteligentnej personalizacji od Salesforce

Komfort, jedna z najbardziej rozpoznawalnych polskich marek w segmencie wyposażenia wnętrz, wdrożył… / Czytaj więcej

PepsiCo przyspiesza strategię AI dzięki Agentforce od Salesforce

PepsiCo ogłosiło dziś plany wdrożenia Agentforce – platformy cyfrowej siły roboczej firmy Salesforc… / Czytaj więcej

FC Bayern gra w transformację cyfrową dzięki rozwiązaniom SAP

Cyfrowe innowacje wpływają na to, w jaki sposób ludzie uprawiają sport, korzystają z niego, czy ang… / Czytaj więcej

Cerrad inwestuje w technologiczne rozwiązania, jako wsparcie w czasach kryzysu

Firmy stoją obecnie przed wyzwaniami związanymi z dynamicznym rozwojem nowych technologii, ale też… / Czytaj więcej

Wdrożenie systemu IT Cube CRM w firmie WAGNER-SERVICE Sp. z o.o.

System ITCube CRM umożliwia niezakłócone, elastyczne i odporne funkcjonowanie przedsiębiorstwa w go… / Czytaj więcej

System ITCube CRM w firmie SERAFIN

Wyróżnij się lub zgiń” to tytuł książki traktującej o wyróżnieniu swojego produktu na tle konkurenc… / Czytaj więcej

Porsche rozpędza się w kierunku cyfrowej transformacji z rozwiązaniami SAP

60 proc. kadry kierowniczej z branży motoryzacyjnej twierdzi, że jest bardzo lub bardzo dobrze przy… / Czytaj więcej

Dane w skrzynce z narzędziami

Niespełna 4 miesiące, to czas jaki potrzebny był GTX Service do zastosowania w organizacji rozwiąza… / Czytaj więcej

System raportowania zarządczego dla branży budowlanej

Opisany poniżej przykład wdrożenia systemu FlexiReporting jednoznacznie pokazuje, iż rozwiązanie to… / Czytaj więcej